29.20.23.114 код ОКПД 2 — расшифровка, примеры закупок и ограничения

Прицепы и полуприцепы, технически допустимая максимальная масса которых свыше 10 т

Главная

Классификатор ОКПД 2

C

29

29.2

29.20

29.20.2

29.20.23

29.20.23.110

29.20.23.114

Классификатор ОКПД 2

Код 29.20.23.114

Расшифровка: Прицепы и полуприцепы, технически допустимая максимальная масса которых свыше 10 т

Комментарии: классификатор не содержит комментариев к этому коду

Старый код: переходный ключ не указан

Запись в классификаторе ОКПД 2 с кодом 29.20.23.114 не содержит уточняющих (дочерних) кодов.

Примеры закупок с позициями по ОКПД 2

29.20.23.114 «Прицепы и полуприцепы, технически допустимая максимальная масса которых свыше 10 т»

№31806490788

3 163 344₽

открыть карточку

добавить метку

Поставка промышленного нагревателя воздуха С-120 для нужд ООО Авиапредприятие «Газпром авиа»

Найдено в документах | Прицепы и полуприцепы, технически допустимая максимальная масса которых свыше 10 т — 4 шт

ЭТП ГПБ | Запрос предложений

прием заявок с 17.05.18 до 19.06.18

Ханты-Мансийский Автономный округ — Югра АО | Ханты-Мансийский АО | ООО АВИАПРЕДПРИЯТИЕ «ГАЗПРОМ АВИА»

завершена

№31806593133

2 610 000₽

открыть карточку

добавить метку

Полуприцеп самосвальный

Найдено в документах | Прицепы и полуприцепы, технически допустимая максимальная масса которых свыше 10 т — 1 шт

Сбербанк-АСТ | Запрос котировок

прием заявок с 09. 06.18 до 20.06.18

06.18 до 20.06.18

Приморский край | край Приморский | АО «ВОСТОЧНЫЙ ПОРТ»

завершена

№31806612378

17 933 022₽

открыть карточку

добавить метку

Терминальный ролл-трейлер 40 фут. г/п 70/75 тонн

Найдено в документах | Прицепы и полуприцепы, технически допустимая максимальная масса которых свыше 10 т — 8 шт

Группа B2B-CENTER | Запрос предложений

прием заявок с 15.06.18 до 22.06.18

Санкт-Петербург | АО «МОРПОРТ СПБ»

завершена

№0373200307318000242

1 643 000₽

открыть карточку

добавить метку

Аукцион в электронной форме на право заключения контракта на поставку прицепа для нужд ГБУ «Промотходы» среди субъектов малого предпринимательства и социально ориентированных некоммерческих организаций

Найдено в документах | Прицеп с технически допустимой максимальной массой свыше 10 т — 1 шт

Сбербанк-АСТ | Электронный аукцион

прием заявок с 21. 06.18 до 29.06.18

06.18 до 29.06.18

Москва | ГБУ «АВТОМОБИЛЬНЫЕ ДОРОГИ»

завершена

№31806655901

518 020₽

открыть карточку

добавить метку

Право заключения договора на Поставку тележки транспортной

Найдено в документах | Прицепы и полуприцепы, технически допустимая максимальная масса которых свыше 10 т — 1 шт

Фабрикант | Запрос котировок

прием заявок с 27.06.18 до 03.07.18

Ленинградская обл | обл Ленинградская | АО «КОНЦЕРН РОСЭНЕРГОАТОМ»

завершена

Уралавтоприцеп. Челябинский машиностроительный завод автомобильных прицепов. ЧМЗАП

Уралавтоприцеп. Челябинский машиностроительный завод автомобильных прицепов. ЧМЗАП — Энциклопедия ЮУрГУ|

Южно-Уральский АВТОТРАКТОРНЫЙ ФАКУЛЬТЕТ ЭНЦИКЛОПЕДИЯ АВТОТРАКТОРНЫЙ ФАКУЛЬТЕТ ЭНЦИКЛОПЕДИЯ АВТОТРАКТОРНЫЙ ФАКУЛЬТЕТ

|

Разработчик программы-вымогателя публикует главные ключи дешифрования Egregor и Maze

Основные ключи дешифрования операций программ-вымогателей Maze, Egregor и Sekhmet были опубликованы прошлой ночью на форумах BleepingComputer предполагаемым разработчиком вредоносного ПО.

Программа-вымогатель Maze начала действовать в мае 2019 года и быстро приобрела известность, поскольку она несла ответственность за использование тактики кражи данных и двойного вымогательства, которая теперь используется во многих операциях по борьбе с программами-вымогателями.

После того, как Maze объявили о закрытии в октябре 2020 года, в сентябре они переименовали его в Egregor, который позже исчез после того, как участники были арестованы в Украине.

Операция «Сехмет» была чем-то вроде исключения, поскольку она была запущена в марте 2020 года, когда Лабиринт все еще был активен.

Основные ключи дешифрования выпущены

Перемотка вперед 14 месяцев спустя, и теперь ключи дешифрования для этих операций просочились на форумы BleepingComputer пользователем по имени «Topleak», который утверждает, что является разработчиком всех трех операций.

На плакате говорилось, что это была спланированная утечка и она не связана с недавними операциями правоохранительных органов, которые привели к захвату серверов и арестам аффилированных лиц вымогателей.

«Поскольку это вызовет слишком много улик, и большинство из них будут ложными, необходимо подчеркнуть, что это запланированная утечка, и она не имеет никакого отношения к недавним арестам и ликвидации», — пояснил предполагаемый разработчик программы-вымогателя.

Они также заявили, что ни один из членов их команды никогда не вернется к программе-вымогателю и что они уничтожили весь исходный код своей программы-вымогателя.

В сообщении на форуме просочились ключи расшифровки Maze, Egregor и SekhmetИсточник: BleepingComputer

Пост содержит ссылку для загрузки файла 7zip с четырьмя архивами, содержащими ключи дешифрования Maze, Egregor и Sekhmet, а также исходный код вредоносного ПО M0yv, используемого бандой вымогателей.

Архив, содержащий просочившиеся ключи дешифрованияИсточник: BleepingComputer

Каждый из этих архивов содержит общедоступный мастер-ключ шифрования и закрытый мастер-ключ дешифрования, связанный с определенной «рекламой» или аффилированным лицом программы-вымогателя.

Общее количество мастер-ключей дешифрования RSA-2048, выпущенных для каждой операции программы-вымогателя:

- Maze: 9 мастер-ключей дешифрования для исходного вредоносного ПО, нацеленного на некорпоративных пользователей.

- Лабиринт: 30 мастер-ключей дешифрования.

- Эгрегор: 19 мастер ключей расшифровки.

- Сехмет : 1 главный ключ дешифрования.

Майкл Гиллеспи и Фабиан Восар из Emsisoft проверили ключи дешифрования и подтвердили BleepingComputer, что они законны и могут использоваться для дешифрования файлов, зашифрованных тремя семействами программ-вымогателей.

Гиллеспи сказал нам, что ключи используются для расшифровки зашифрованных ключей жертвы, которые встроены в записку с требованием выкупа.

Зашифрованный ключ в записке о выкупе MazeИсточник: BleepingComputer

Компания Emsisoft выпустила расшифровщик, позволяющий любым жертвам Maze, Egregor и Sekhmet, которые ждали, восстановить свои файлы бесплатно.

Расшифровщик Emsisoft для Maze, Egregor и Sekhmet Чтобы использовать расшифровщик, жертвам потребуется записка о выкупе, созданная во время атаки, так как она содержит зашифрованный ключ расшифровки.

Исходный код вредоносного ПО Bonus M0yv

Архив также включает исходный код «модульного заразителя файлов x86/x64» M0yv, разработанного операцией вымогателей Maze и ранее использовавшегося в атаках.

«Кроме того, существует немного безобидный исходный код полиморфного x86/x64 модульного EPO-файла-инфектора m0yv, обнаруженного в дикой природе как вирус Win64/Expiro, но на самом деле это не истекший срок действия, но AV-модули обнаруживают его таким образом, поэтому ни один что-то общее с gazavat», — сказал разработчик вымогателя в сообщении на форуме.

«Исходный код M0yv — это бонус, потому что в течение многих лет не было какого-либо крупного исходного кода резидентного программного обеспечения, так что начнем», — позже объяснил разработчик.

Этот исходный код представляет собой проект Microsoft Visual Studio и включает несколько уже скомпилированных библиотек DLL.

Фрагмент исходного кода вредоносной программы M0yvИсточник: BleepingComputer

В файле todo. txt указано, что исходный код этой вредоносной программы последний раз обновлялся 19 января 2022 г.

txt указано, что исходный код этой вредоносной программы последний раз обновлялся 19 января 2022 г.

Как взломать чип дешифрования?

Время обновления: 2020-03-30 12:16:26

Одночиповый микрокомпьютер (MCU) обычно имеет внутреннюю EEPROM/FLASH для хранение программ и рабочих данных. Что называется однокристальной расшифровкой? Если вы хотите прочитать программу нелегально, вы должны разблокировать пароль, чтобы прочитать его. Этот процесс часто называют дешифрованием с одним чипом или шифрованием чипа.

Чтобы предотвратить несанкционированный доступ или копирование программы MCU, большинство MCU с расположением блокировки шифрования или байтами шифрования для защиты программы; если находится в программировании, может быть включен (заблокирован), не может использовать средний программатор напрямую читать процедуру в MCU, злоумышленник MCU с помощью специальных оборудования или самодельного оборудования, использование лазеек в конструкции дефект микросхемы микроконтроллера или программного обеспечения с помощью различных технических средств, может извлекать ключевую информацию из чипов для микрокомпьютерной программы с одним чипом внутри это называется расшифровкой одного чипа.

Большая часть программы микроконтроллера написано в микроконтроллер, инженеры, чтобы предотвратить другие незаконные воровство, так дайте шифрование, дабы другие не читали программу.

Одночиповое шифрование и дешифрование можно разделить на две категории. аппаратное шифрование и дешифрование, одно программное шифрование и расшифровка. Аппаратное шифрование для микрокомпьютера с одним чипом, как правило, SCM поставщики будут зашифрованы фьюзом, лечащимся в IC, фьюз зашифрован и не зашифрован состояние, если в состоянии шифрования, общий инструмент не может быть прочитан внутри IC программный контент, для чтения контента задействовано аппаратное обеспечение, должно быть профессионал в инструменте аппаратного дешифрования и профессиональные инженеры.

На самом деле любой отдельной микросхемы из теории злоумышленник может использовать достаточно инвестиции и время, чтобы использовать вышеуказанные методы, чтобы сломать. Это основное Принцип системного разработчика должен всегда иметь в виду, поэтому в качестве инженер-конструктор электроники очень нужен для понимания текущего SCM атака новейших технологий, чтобы добиться врага и узнать себя, знать довольно хорошо, и может эффективно предотвратить тратить много денег и времени так усердно работали над созданием своих собственных продуктов, которые были подделками.

В 1964 году на ЧМЗАП был разработан прицеп грузоподъемностью 300 т. Позднее выпущенные заводом на этой конструкторской базе прицепы использовались для перевозки трансформаторов для Колымской ГЭС, научно-исследовательского корабля на озеро Иссыккуль, прокатных металлургических станов в город Жданов (Мариуполь). В 1985 на завод поступил гос. заказ на изготовление прицепной техники для перевозки космического корабля многоразового использования «Буран». При выполнении этого заказа впервые в СССР была разработана и применена подруливающая подвеска прицепа, управляемая оператором с дистанционного пульта, а в 1988 началась разработка суперприцепа грузоподъемностью 1300 т. В 1990, по заказам Минатома и Минэнерго, в серию пошли прицепы для комплектации автопоездов на 300 и 600 т, которые, в частности, использовались для перевозки реактора в Дзержинск, а позже перевозили уже другой реактор в Москву. Эти же модели перевозили оборудование для Нововоронежской АЭС, Атоммаша в Волгодонске, Ленэнерго в Санкт-Петербурге.

В 1964 году на ЧМЗАП был разработан прицеп грузоподъемностью 300 т. Позднее выпущенные заводом на этой конструкторской базе прицепы использовались для перевозки трансформаторов для Колымской ГЭС, научно-исследовательского корабля на озеро Иссыккуль, прокатных металлургических станов в город Жданов (Мариуполь). В 1985 на завод поступил гос. заказ на изготовление прицепной техники для перевозки космического корабля многоразового использования «Буран». При выполнении этого заказа впервые в СССР была разработана и применена подруливающая подвеска прицепа, управляемая оператором с дистанционного пульта, а в 1988 началась разработка суперприцепа грузоподъемностью 1300 т. В 1990, по заказам Минатома и Минэнерго, в серию пошли прицепы для комплектации автопоездов на 300 и 600 т, которые, в частности, использовались для перевозки реактора в Дзержинск, а позже перевозили уже другой реактор в Москву. Эти же модели перевозили оборудование для Нововоронежской АЭС, Атоммаша в Волгодонске, Ленэнерго в Санкт-Петербурге.

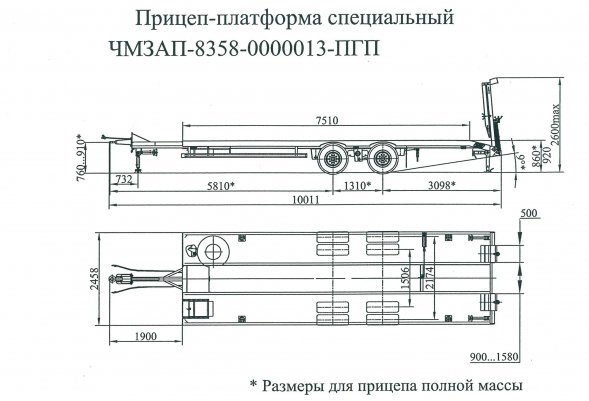

Особенности конструкций этого семейства: низкая высота грузовой платформы (800–900 мм), максимальная простота (отсутствие тормозных систем, сигнального электрооборудования, упругих элементов в подвеске), минимальное количество колесных осей при высоких показателях грузоподъемности. Предназначены для перевозки большегрузных контейнеров на территории морских торговых портов, металла, леса и других ген. грузов.

Особенности конструкций этого семейства: низкая высота грузовой платформы (800–900 мм), максимальная простота (отсутствие тормозных систем, сигнального электрооборудования, упругих элементов в подвеске), минимальное количество колесных осей при высоких показателях грузоподъемности. Предназначены для перевозки большегрузных контейнеров на территории морских торговых портов, металла, леса и других ген. грузов.

А. И. Чайка – техн. директор завода, В. В. Антонов – гл. конструктор, А. Д. Беккер – зам. гл. конструктора по серийной технике, Г. М. Кокорин – зам. гл. конструктора по испытаниям. Конструкторские сектора: Р. М. Анастасов – магистральные полуприцепы и шасси, С. В. Индиберов – прицепы-модули, С. С. Нифонтов – прицепы малой грузоподъемности, И. В. Румянцев – прицепы-тяжеловозы. ОГК более чем на 60 % укомплектован выпускниками АТ-факультета.

А. И. Чайка – техн. директор завода, В. В. Антонов – гл. конструктор, А. Д. Беккер – зам. гл. конструктора по серийной технике, Г. М. Кокорин – зам. гл. конструктора по испытаниям. Конструкторские сектора: Р. М. Анастасов – магистральные полуприцепы и шасси, С. В. Индиберов – прицепы-модули, С. С. Нифонтов – прицепы малой грузоподъемности, И. В. Румянцев – прицепы-тяжеловозы. ОГК более чем на 60 % укомплектован выпускниками АТ-факультета.

Большая часть программы микроконтроллера

написано в микроконтроллер, инженеры, чтобы предотвратить другие незаконные

воровство, так дайте шифрование, дабы другие не читали программу.

Большая часть программы микроконтроллера

написано в микроконтроллер, инженеры, чтобы предотвратить другие незаконные

воровство, так дайте шифрование, дабы другие не читали программу.