МДК-3 (MDK-3) — котлованная машина СССР

Skip to contentPosted on by admin

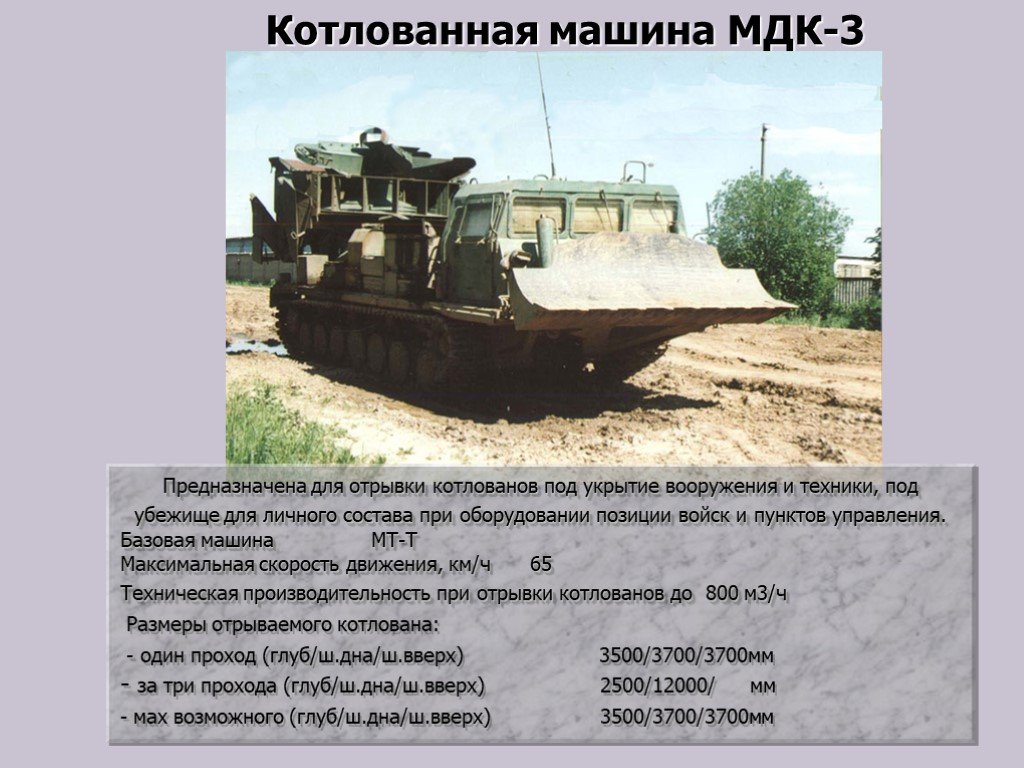

Инженерная котлованная машина МДК-3 (MDK-3)МДК-3 (MDK-3) – Машина Для Котлована – советская инженерная котлованная машина, разработанная Харьковским КБ завода транспортного машиностроения имени Малышева по руководством главного конструктора П.И. Сагира.

Тактико-технические характеристики МДК-3 (MDK-3)

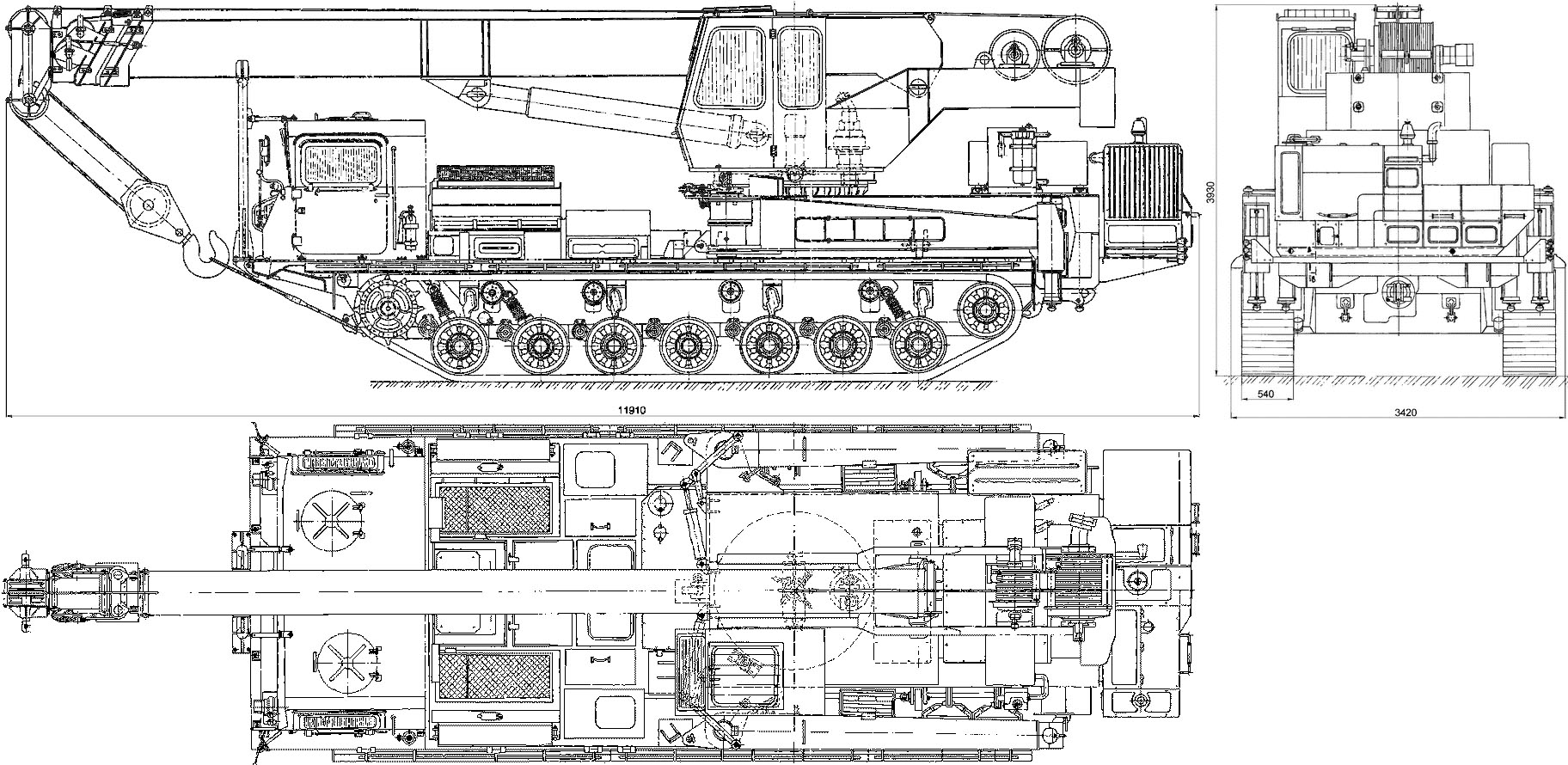

- Длина 10,22 м, длина в рабочем положении 11,75 м; ширина 3,23 м, ширина в рабочем положении 4,6 м; высота 4,04 м, высота в рабочем положении 3,25 м

- Масса 39,5 т

- Двигатель В-46-4, мощностью 710 л.с. (522 кВт)

- Запас хода 500 км

- Транспортная скорость по шоссе 65 км/час

- Производительность: 600 м3/час

- Удельное давление на грунт 0,78 кгс/см2

- Преодолеваемое препятствие: брод глубиной 1,5 м, угол подъема 30°

Инженерная котлованная машина МДК-3 (MDK-3) предназначена для рытья котлованов под укрытия военной техники и личного состава. Машина МДК-3 (MDK-3) имеет бульдозерный отвал для самостоятельной подготовки площадки под котлован.

Машина МДК-3 (MDK-3) имеет бульдозерный отвал для самостоятельной подготовки площадки под котлован.

Котлованная машина МДК-3 (MDK-3) разработана на базе многоцелевого тяжелого тягача МТ-Т, который выпускался в Харькове с 1976 по 1991 годы, и является дальнейшим развитием котлованной машины МДК-2м.

Котлованная машина МДК-3 (MDK-3) снабжена регулируемым мощным бульдозерным отвалом и рыхлителем. На предыдущей модели МДК-2м рыхлителя не было. Это значительно повысило возможности котлованной машины МДК-3 (MDK-3), особенно при работе с мерзлыми грунтами.

Инженерная машина МДК-3 (MDK-3) Рабочий орган МДК-3 (MDK-3) представляет собой роторную фрезу с отбрасывателем. При устройстве котлована земля отбрасывается от краев котлована влево и укладывается в виде бруствера. За один проход машина МДК-3 (MDK-3) отрывает котлован глубиной до 1,75 м, при этом машина двигается задним ходом. Размеры проделываемого котлована становят 3,7 м по дну и 3,5 м глубиной.

Кабина экипажа МДК-3 (MDK-3) расположена в передней части корпуса машины, снабжена защитой от оружия массового поражения (ОМП) с фильтро-вентиляционной установкой.

В транспортном положении отвал поднимается вверх и фиксируется в поднятом положении спереди машины, а фреза укладывается на корпус в корме машины.

Опытная версия котлованной машины МДК-3 (MDK-3) была создана на базе артиллерийского тягача АТ-Т и имела дополнительный двигатель. Общая мощность силовой установки становила 1115 л.с. (820 кВт). Производительность машины становила 1200 м

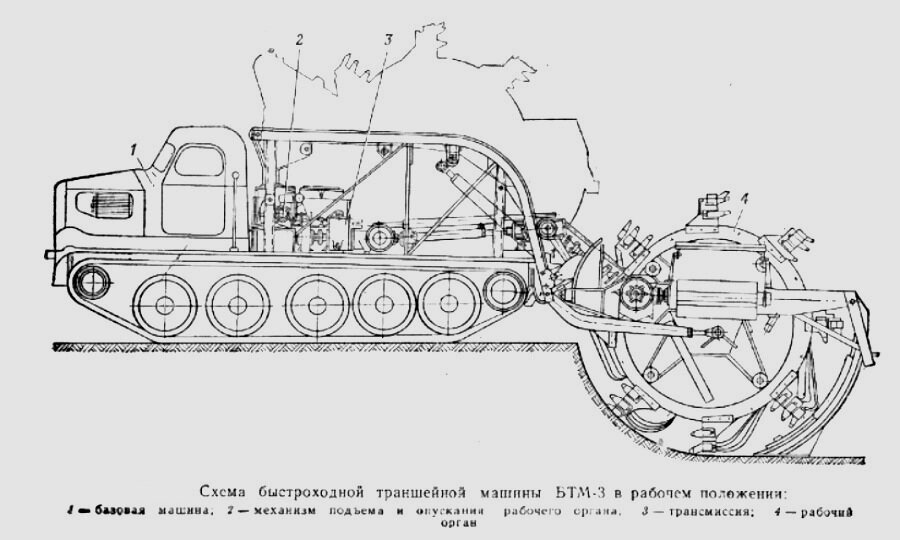

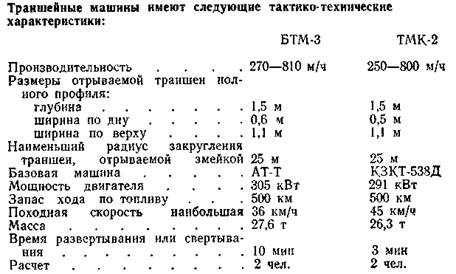

Тактико-технические характеристики траншейных машин

Показатели | БТМ-3 | БТМ-4М | ТМК-2 | ТМК-3 |

Базовая машина | АТТ | 2С7М | икт | К-703МВ |

Мощность двигателя,

кВт (л. | 305(415) | 617 (840) | 275 (375) | 246 (335) |

Техническая производительность, м/ч: | ||||

в талых грунтах | 800 | 1200 | 800 | 800 |

в мерзлых грунтах | — | 300 | 240 | 150 |

Максимальная транспортная скорость, км/ч | 35,5 | 50 | 45 | 44 |

Габаритные размеры в транспортном положении, мм | ||||

длина | 7600 | 10600 | 9750 | 9450 |

ширина | 3164 | 3380 | 3150 | 3360 |

высота | 4320 | 3710 | 4200 | 4150 |

Масса, т | 27,7 | 47,8 | 27,2 | 23,1 |

Расчет, человек | 2 | 2 | 2 | 2 |

Рис. | ||||

Котлованные машины (рис. 53) предназначены для отрывки котлованов под фортификационные сооружения и укрытия для специальной и боевой техники при инженерном оборудовании позиций войск и пунктов управления. (Табл. 21).

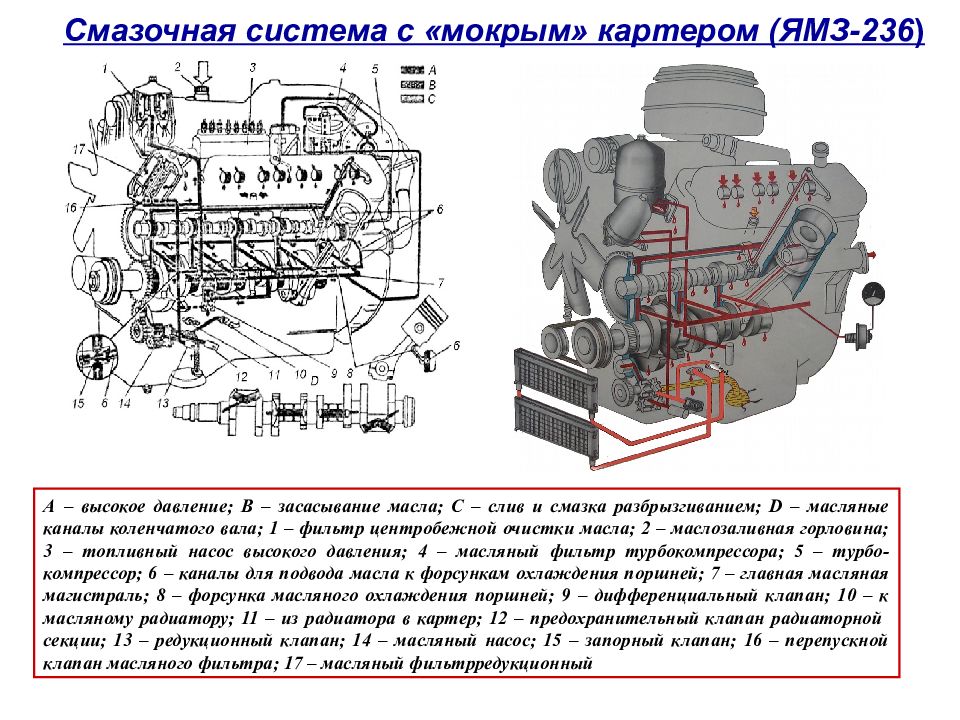

Котлованные машины состоят из гусеничного тягача, основного рабочего органа (для отрывки котлованов) — фрезы с роторным метателем и вспомогательного — бульдозерного оборудования. Бульдозерное оборудование предназначено для подготовки площадки под котлован, выравнивания дна котлована и аппарелей, засыпки выемок. Машина МДК-3 имеет рыхлитель, позволяющий разрабатывать мерзлый и твердый грунт на глубину до 0,3 м.

Таблица 21

Показатели | МДК-2М | мдк-з |

Базовая машина | АТТ | мтт |

Мощность двигателя,

кВт (л. | 305 (415) | 522 (710) |

Техническая производительность, м3/ч: | 300 | 800 |

Размеры отрываемого котлована, м | ||

ширина по дну | 3,6 | 3,7 |

глубина | до 3,5 | до 4,5 |

Максимальная транспортная скорость, км/ч | 35,5 | 65 |

длина | 8000 | 10220 |

ширина | 3440 | 3230 |

высота | 3950 | 4040 |

Масса, т | 28 | 39,5 |

Расчет, человек | 2 | 2 |

Рис. |

Полковая землеройная машина ПЗМ-2 предназначена для отрывки траншей и котлованов при оборудовании позиций войск и пунктов управления. В талых грунтах машина обеспечивает отрывку траншей и котлованов, в мерзлых — только траншей.

Тактико-техническая характеристика ПЗМ-2

Базовая машина | Т-155 |

Мощность двигателя, кВт (л.с.) | 121 (165) |

Техническая производительность при отрывке: | |

котлованов, мЗ/ч | 140 |

траншей, м/ч: | |

в талых грунтах | 180 |

в мерзлых грунтах | 35 |

Максимальная транспортная скорость, км/ч | 45 |

Масса, т | 12,8 |

Расчет, человек | 2 |

Рабочее оборудование ПЗМ-2 смонтировано

на базе колесного тягача и состоит из

цепного рабочего органа с роторным

метателем, тяговой лебедки и бульдозерного

оборудования.

К универсальным землеройным машинам относятсявойсковые экскаваторы

(рис. 54), которые предназначены для механизации земляных и погрузочных работ при оборудовании позиций, районов расположения войск и пунктов управления. (Табл. 22).

Рис. 54. Войсковой экскаватор ЭОВ-3521 |

Таблица 22

Как использовать MDK3 для расширенного глушения Wi-Fi « Null Byte :: WonderHowTo

Возможно, вы уже слышали о глушителе сигнала, который обычно относится к устройству, которое излучает достаточно сильный радиосигнал, чтобы заглушить прием близлежащих устройств, таких как мобильные телефоны. Специально созданное оборудование для подавления помех во многих странах является полностью незаконным. Тем не менее, Wi-Fi уязвим для нескольких различных атак глушения, которые можно осуществить с помощью Kali Linux и адаптера беспроводной сети.

Традиционное глушение сигналов представляло собой игру в кошки-мышки по обнаружению и отключению сигналов, которые противник использует для связи. Лишение цели возможности общаться делает ее изолированной и уязвимой, что делает глушение этих сигналов главным приоритетом в современной радиоэлектронной войне. Сегодня страны разработали возможности для глушения и подделки сотовых телефонов, GPS, Wi-Fi и даже спутниковых каналов.

Различные типы глушения

Существует два основных типа глушителей: элементарные и продвинутые. Здесь мы обсудим элементарное глушение Wi-Fi, сосредоточившись на незашифрованных кадрах управления.

Элементарные глушилки можно разделить на два основных типа: проактивные и реактивные. Первый тип, упреждающий блокировщик помех, работает постоянно, независимо от того, есть ли в сети трафик или нет. Мы будем использовать MDK3 в качестве обманчивого глушителя, который внедряет кажущиеся обычными пакеты, которые оказывают вредоносное воздействие на сеть.

Первый тип, упреждающий блокировщик помех, работает постоянно, независимо от того, есть ли в сети трафик или нет. Мы будем использовать MDK3 в качестве обманчивого глушителя, который внедряет кажущиеся обычными пакеты, которые оказывают вредоносное воздействие на сеть.

Для глушителей, используемых в радиоэлектронной борьбе, обычно требуется оборудование, подавляющее сигнал цели радиоэнергией, что делает невозможным различение сигнала и шума, вносимого в канал, который цель использует для связи. Этот вид глушения популярен, потому что он работает, но он также требует специального оборудования, которое запрещено или строго регулируется в большинстве стран.

- Не пропустите: создайте программный глушитель Wi-Fi с помощью Airgeddon

Другой тип глушения пытается отправить сообщения, которые вынуждают цель отключиться от сети, к которой они подключены, вместо того, чтобы заглушить сигнал цели, пытаясь подавить его. Вы можете подумать, что такая атака может работать, только если вы подключены к сети, но именно здесь у WPA есть серьезный недостаток. Поскольку так называемые кадры управления не зашифрованы, возможна отправка деструктивных сообщений из-за пределов сети, из-за чего люди внутри сети не смогут подключиться.

Вы можете подумать, что такая атака может работать, только если вы подключены к сети, но именно здесь у WPA есть серьезный недостаток. Поскольку так называемые кадры управления не зашифрованы, возможна отправка деструктивных сообщений из-за пределов сети, из-за чего люди внутри сети не смогут подключиться.

Пакеты деаутентификации

Наиболее распространенный способ такого рода атак — использование пакетов деаутентификации. Это тип кадра «управления», отвечающий за отключение устройства от точки доступа. Подделка этих пакетов является ключом к взлому многих сетей Wi-Fi, так как вы можете принудительно отключить любого клиента от сети в любое время. Простота, с которой это можно сделать, несколько пугает, и часто это делается как часть сбора рукопожатия WPA для взлома.

Помимо мгновенного использования этого отключения для сбора рукопожатия для взлома, вы также можете просто позволить этим деаутентификациям продолжать поступать, что приводит к тому, что клиент засыпается пакетами деаутентификации, по-видимому, из сети, к которой он подключен. Поскольку эти кадры не зашифрованы, многие программы используют кадры управления, подделывая их и отправляя на одно или все устройства в сети.

Поскольку эти кадры не зашифрованы, многие программы используют кадры управления, подделывая их и отправляя на одно или все устройства в сети.

- Не пропустите: отключите камеры безопасности в любой беспроводной сети с помощью Aireplay-ng

Такие программы, как Aireplay-ng, полагаются на пакеты деаутентификации для выполнения атак типа «отказ в обслуживании», и такая тактика часто является частью первого перебора WPA, который узнает хакер. Рассылка спама с помощью пакетов деаутентификации проста, но эффективна и часто приводит к почти немедленным действиям по метке. Но многие из тех, кто использует Aireplay-ng, возможно, не знают, что существует другой тип фрейма управления, которым можно злоупотреблять для отключения клиентов в сети WPA.

Пакеты диссоциации

Пакеты разъединения — это еще один тип кадра управления, который используется для отключения узла (имеется в виду любое устройство, такое как ноутбук или мобильный телефон) от ближайшей точки доступа. Разница между фреймами деаутентификации и диссоциации в первую очередь заключается в способе их использования.

Разница между фреймами деаутентификации и диссоциации в первую очередь заключается в способе их использования.

Точка доступа, пытающаяся отключить мошенническое устройство, отправит пакет деаутентификации, чтобы сообщить устройству, что оно отключено от сети, в то время как пакет отсоединения используется для отключения любых узлов, когда точка доступа отключается, перезагружается или покидает зону.

Различные сети могут быть оснащены различными контрмерами, поэтому деаутентификация сама по себе может не работать. На самом деле WPA3 защищает от этой атаки, как и некоторые типы WPA2. Согласно веб-сайту Wi-Fi Alliance:

Wi-Fi CERTIFIED WPA2 с защищенными кадрами управления и Wi-Fi CERTIFIED WPA3 обеспечивают защиту одноадресных и многоадресных кадров управления. Кадры действий управления одноадресной передачей защищены как от подслушивания, так и от подделки, а кадры действий управления многоадресной передачей защищены от подделки.

— Wi-Fi AllianceWi-Fi CERTIFIED ac и устройства WPA3 требуют защищенных кадров управления. Они дополняют уже существующие средства защиты конфиденциальности для фреймов данных механизмами повышения отказоустойчивости критически важных сетей.

Из-за этого атаки деаутентификации и диссоциации являются лишь одними из многих, которые могут применяться против сети Wi-Fi. Несмотря на то, что существуют более продвинутые атаки глушения, основанные на прерывании CTS (разрешить отправку) или пакетов данных, мы сохраним эти атаки для другого руководства. На данный момент мы начнем использовать сочетание деаутентификации и диссоциации, чтобы увеличить наши шансы на постоянное выключение сети.

MDK3 в сравнении с Aireplay-ng

Чтобы понять Aireplay-ng в сравнении с MDK3 как инструменты создания помех, мы должны взглянуть на help файл для каждого инструмента. Для Aireplay-ng мы видим следующую соответствующую информацию.

~$ aireplay-ng --help Aireplay-ng 1.5.2 - (C) 2006-2018 Томас д'Отрепп https://www.aircrack-ng.org использование: aireplay-ng <опции> <интерфейс воспроизведения> Параметры фильтра: -b bssid : MAC-адрес, точка доступа -d dmac : MAC-адрес, пункт назначения -s smac : MAC-адрес, источник -m len : минимальная длина пакета -n len : максимальная длина пакета -u тип: управление кадром, поле типа -v subt: управление фреймом, поле подтипа -t tods : управление кадром, бит DS -f fromds : управление кадром, бит From DS -w iswep : управление фреймами, бит WEP -D : отключить обнаружение точки доступа Режимы атаки (цифры все еще можно использовать): --deauth count : деаутентифицировать 1 или все станции (-0) --fakeauth delay : поддельная аутентификация с AP (-1) --interactive : интерактивный выбор кадра (-2) --arpreplay : воспроизведение стандартного ARP-запроса (-3) --chopchop : расшифровать/обрезать WEP-пакет (-4) --fragment : генерирует допустимый ключевой поток (-5) --caffe-latte : запросить у клиента новые IV (-6) --cfrag : фрагменты против клиента (-7) --migmode : атакует режим миграции WPA (-8) --test : тестирует внедрение и качество (-9) --help : Отображает этот экран использования

Хотя включенные инструменты интересны, только —deauth помогает блокировать соединение Wi-Fi. Основываясь на этих настройках фильтра, мы можем использовать Aireplay-ng для атаки на определенные узлы на определенных точках доступа. Мы можем сделать это с помощью команды, как показано ниже.

Основываясь на этих настройках фильтра, мы можем использовать Aireplay-ng для атаки на определенные узлы на определенных точках доступа. Мы можем сделать это с помощью команды, как показано ниже.

~$ aireplay-ng -0 0 -a f2:9f:c2:34:55:69 -c a4:14:37:44:1f:ac wlan0mon

Эта команда использует интерфейс wlan0 в режиме монитора для отправки неограниченного потока деаутентификаций клиенту по MAC-адресу a4:14:37:44:1f:ac, который подключен к точке доступа с MAC-адресом f2:9ф:с2:34:55:69. Эта атака носит хирургический характер и обычно сразу начинает работать, но может не сработать или быть не очень эффективной в некоторых сетях.

MDK3, для сравнения, имеет меньше хирургических фильтров, прослушиваемых в файле help .

~$ mdk3 --help MDK 3.0 v6 - "Да ну как угодно" с помощью ASPj от k2wrlz, используя библиотеку osdep от aircrack-ng И с большой помощью от большого сообщества aircrack-ng: Antragon, Moongray, Ace, Zero_Chaos, Hirte, thefkboss, ducttape, telek0miker, Le_Vert, sorbo, Andy Green, Bahathir и Dawid Gajownik СПАСИБО! MDK — это экспериментальный инструмент для использования общих недостатков протокола IEEE 802.11. ИСПОЛЬЗОВАНИЕ МДК: mdk3 <интерфейс> <режим_теста> [параметры_теста] ТЕСТ РЕЖИМЫ: b - Режим затопления маяка Отправляет кадры-маяки для показа фальшивых точек доступа клиентам. Иногда это может привести к сбою сетевых сканеров и даже драйверов! а - Аутентификация в режиме DoS Отправляет кадры проверки подлинности всем точкам доступа, найденным в радиусе действия. Слишком много клиентов замораживают или перезагружают некоторые точки доступа. p — базовое зондирование и режим брутфорса ESSID Зондирует точку доступа и проверяет наличие ответа, полезно для проверки наличия SSID. была правильно демаскирована или если точка доступа находится в диапазоне отправки ваших адаптеров В этом тестовом режиме также возможен брутфорс SSID. d - деаутентификация/дистанцирование в режиме Amok Кикает всех найденных из AP m - Эксплуатация выключения Майкла (TKIP) Постоянно отменяет весь трафик х - тесты 802.1X w - Путаница WIDS/WIPS Запутать/злоупотребить системами обнаружения и предотвращения вторжений f - режим перебора MAC-фильтра Этот тест использует список известных MAC-адресов клиентов и пытается аутентифицировать их для данной точки доступа при динамическом изменении его тайм-аут ответа для лучшей производительности.

В настоящее время работает только на точках доступа, которые должным образом отклоняют открытый запрос аутентификации g - Тест понижения WPA деаутентифицирует станции и точки доступа, отправляющие зашифрованные пакеты WPA. С помощью этого теста вы можете проверить, попытается ли системный администратор установить сеть на WEP или отключить шифрование.

В MDK3 мы видим несколько привлекательных вариантов. Параметр g попытается заставить сетевого администратора отключить или понизить шифрование, нацелив любое соединение, отправляющее зашифрованные пакеты WPA, с атаками деаутентификации.

Опция b пытается атаковать флуд-маяком, случайным образом создавая фальшивые точки доступа в области, а опция a пытается заглушить сеть, отправляя слишком много кадров аутентификации. Ни одна из этих атак не работает для создания помех в сети, поэтому наиболее полезная атака — вариант 9.0020 д .

Атака в режиме деаутентификации / диссоциации по умолчанию отключает всех от любой ближайшей сети, но с помощью некоторых фильтров мы можем заставить ее вести себя более хирургически.

Что вам понадобится

Для начала вам потребуется полностью обновленная копия Kali Linux и совместимый с Kali адаптер беспроводной сети. Если вам нужна помощь в выборе, вы можете ознакомиться с нашим руководством ниже.

- Дополнительная информация: купите лучший беспроводной сетевой адаптер для взлома Wi-Fi в 2018 году

Чтобы обновить свою копию Kali Linux, подключитесь к Интернету, откройте окно терминала и выполните приведенные ниже команды.

~$ точное обновление ~$ apt upgrade

Шаг 1: Установите MDK3

Kali включает MDK3 по умолчанию, но если он у вас не установлен, вы можете сделать это, набрав следующее.

~$ способ установить mdk3 Чтение списков пакетов... Готово Построение дерева зависимостей Чтение информации о состоянии... Готово mdk3 уже самая новая версия (6.0-6). mdk3 устанавливается вручную. Следующий пакет был автоматически установлен и больше не требуется: libgit2-27 Используйте «apt autoremove», чтобы удалить его.0 обновлено, 0 установлено заново, 0 удалено и 1823 не обновлено.

После установки вы можете ввести mdk3 —help , чтобы просмотреть основные параметры.

Шаг 2: Jam a Area

Взглянув на параметры фильтра для MDK3, мы можем ввести mdk3 —help d , чтобы получить справочную информацию конкретно для модуля деаутентификации. Здесь мы видим, что он отличается от вариантов Aireplay-ng. Вместо этого у нас есть следующие варианты для создания нашей атаки.

- -w флаг для игнорирования MAC-адресов или внесения в белый список.

- -b флаг MAC-адресов для атаки или черного списка.

- -s флаг скорости (пакетов в секунду) атаки.

- -c Флаг канала для запуска атаки.

Исходя из этих вариантов, нам потребуется, как минимум, одна информация, чтобы начать что-либо глушить. Во-первых, нам нужно перевести наш сетевой адаптер в режим монитора и указать имя адаптера в режиме монитора программе, чтобы она могла выполняться.

Чтобы найти это, мы можем ввести либо ifconfig , либо более новый ip a в окне терминала, чтобы найти имя сетевого адаптера. Это должно быть что-то вроде «wlan0» или «wlan1».

Когда у вас есть имя устройства, вы можете перевести его в режим мониторинга с помощью следующей команды airmon-ng , где wlan0 — это имя вашей сетевой карты.

~$ sudo airmon-ng start wlan0

После этого введите ifconfig или ip a еще раз, чтобы получить новое имя устройства. Вы можете ожидать, что это будет что-то вроде «wlan0mon».

Когда у вас есть эта информация, вы можете запустить сценарий для деаутентификации всего, что находится поблизости. Это шумно, не так эффективно, как глушение целей, и может потребовать постоянной работы одной карты. В моих тестах одна сетевая карта, атакующая все поблизости, вызывала мало заметных сбоев, тогда как три сетевые карты, атакующие все поблизости, вызывали заметно раздражающие отключения от сети.

Чтобы выполнить атаку, введите в окне терминала следующее, указав wlan0mon в качестве имени вашего адаптера в режиме мониторинга.

~$ mdk3 wlan0mon d

Так как эта атака должна переключаться между каналами, она может пропустить некоторые точки доступа и может быть не очень быстрой. Это также очень разрушительно, так как может отключить что-либо в пределах досягаемости независимо от того, есть ли у вас разрешение или имеет ли это отношение к тому, что вы делаете.

Шаг 3. Заглушение канала

Лучший способ заглушить область — заглушить канал. Чтобы узнать, какой канал глушить, мы можем использовать другой инструмент под названием Airodump-ng, чтобы узнать, на каком канале находится наша цель. С нашей картой в режиме мониторинга как wlan0mon мы можем ввести следующую команду, чтобы просмотреть информацию обо всех ближайших беспроводных сетях.

~$ airodump-ng wlan0mon

Это покажет все ближайшие точки доступа вместе с информацией о них. Здесь мы можем видеть, на каком канале находится точка доступа, на которую мы нацелены, что ограничит наш эффект одним каналом, а не мародерством, атакуя все, что движется.

Здесь мы можем видеть, на каком канале находится точка доступа, на которую мы нацелены, что ограничит наш эффект одним каналом, а не мародерством, атакуя все, что движется.

Как только мы узнаем, на каком канале находится точка доступа, мы можем нажать Ctrl-C , чтобы отменить сканирование, и ввести следующее в окно терминала, при этом атакуемый канал будет каналом 6.

~$ mdk3 wlan0mon -c 6

Глушение канала очень эффективно, но влияет на все точки доступа и все устройства, работающие на этом канале. Это все еще может быть слишком шумным, поэтому нам нужно будет доработать его, чтобы он соответствовал тем же возможностям таргетинга, что и Aireplay-ng.

Шаг 4: Белый и черный списки устройств

Когда у нас есть конкретный канал для атаки, мы можем уточнить его, добавив черный или белый список.

Для этого мы повторно запустим сканирование Airmon-ng и на этот раз скопируем MAC-адрес устройства, которое хотим атаковать. Я проверил это как для адреса точки доступа, так и для устройства, которое вы хотите атаковать. Использование MAC-адреса точки доступа будет атаковать все на ней, тогда как добавление MAC-адреса устройства будет атаковать только его и ничего больше в сети.

Использование MAC-адреса точки доступа будет атаковать все на ней, тогда как добавление MAC-адреса устройства будет атаковать только его и ничего больше в сети.

Чтобы получить эту информацию, мы можем ввести следующее, чтобы найти точки доступа на канале, на который мы нацеливались ранее, в данном случае на канале 6.

~$ airodump-ng wlan0mon -c 6

Указав канал, который мы нашли ранее, мы сможем сократить количество видимых устройств. Чтобы найти устройства, подключенные к нашей целевой сети, мы можем посмотреть в нижней части вывода и обнаружить устройства, которые перечислены как связанные с MAC-адресом, соответствующим нашей целевой сети.

Как только мы найдем связанный MAC-адрес, мы сможем легко нацелиться на него. Скопируйте MAC-адрес, а затем откройте новое окно терминала. Введите nano black.txt и нажмите . Введите , чтобы открыть окно текстового редактора. Теперь вставьте MAC-адрес устройства, которое вы хотите заглушить, и нажмите Ctrl-X , чтобы закрыть текстовый редактор.

Теперь мы можем запустить MDK3 против целевой сети, выполнив приведенную ниже команду, с black.txt в качестве только что созданного текстового файла, содержащего MAC-адреса, которые мы хотим заглушить.

~$ mdk3 wlan0mon d -c 6 -b ~/black.txt

Это должно очень быстро и постоянно блокировать указанное вами устройство. И наоборот, вы можете точно так же указать сети, которые хотите оставить в покое, а затем запустить команду с флагом -w , чтобы вместо этого атаковать все остальное на канале.

Защищенные кадры управления и WPA3

Хотя эти атаки могут быть опасными в зависимости от того, что является целью, например домашняя камера безопасности, эти риски можно снизить, используя Ethernet везде, где это возможно, и обновляя WPA3, когда устройства, поддерживающие его, становятся доступными. Одно из основных различий между WPA2 и WPA3 заключается в том, что WPA3 не допускает подобных атак, поскольку в первую очередь предотвращает подделку пакетов аутентификации или отключения.

До тех пор вы можете использовать устройства, поддерживающие защищенные кадры управления, или, если вы подозреваете, что стали целью подобной атаки, вы можете обнаружить ее с помощью системы обнаружения вторжений (IDS). Kismet можно использовать в качестве IDS для обнаружения такого рода атак, поскольку он выдаст вам предупреждение об обнаружении кадров диссоциации или деаутентификации, распространяемых по сети.

Надеюсь, вам понравилось это руководство по расширенному глушению Wi-Fi с помощью MDK3 и Aireplay-ng! Если у вас есть какие-либо вопросы об этом руководстве или глушении Wi-Fi, не стесняйтесь оставлять комментарии или связываться со мной в Твиттере @KodyKinzie.

Не пропустите: как использовать Kismet для наблюдения за действиями пользователей Wi-Fi сквозь стены

Хотите начать зарабатывать деньги в качестве белого хакера? Сделайте рывок в своей карьере хакера, воспользовавшись нашим комплектом обучения Premium Ethical Hacking Certification 2020 от нового магазина Null Byte и пройдите более 60 часов обучения у профессионалов в области кибербезопасности.

Купить сейчас (скидка 90%) >

Другие выгодные предложения:

- Скидка 97 % на комплект Ultimate White Hat Hacker 2021 Certification Bundle

- Скидка 99 % на Mega Bundle All-in-One Data Scientist 2021 года

- Скидка 98 % на сертификационный пакет Premium Learn To Code 2021

- Скидка 62 % Программное обеспечение MindMaster Mind Mapping: бессрочная лицензия

Комплект для разработки двигателей (MDK)

По технологии

По решению

Семейство EliteSiC

В сочетании с нашими производственными возможностями SiC от начала до конца, продукты onsemi EliteSiC обеспечивают превосходную производительность и строгие стандарты качества продукции.

ADAS и выше

ADAS и системы автоматизации позволяют современным автомобилям стать полуавтономными с повышенной безопасностью, сводя к минимуму количество смертельных случаев и травм.

Узнайте больше о наших комплексных возможностях датчиков, которые помогут вам разрабатывать более безопасные системы, обеспечивающие более высокий уровень автономности.

Решения Лучше и меньше пикселей

Интеллектуальные инструменты и программное обеспечение

Наш инструмент рекомендаций по продукту Tool+™ разработан, чтобы помочь вам найти оптимальный продукт для вашего приложения.

Предложения по продукту

Поговорите с отделом продаж

У вас есть вопросы о наших продуктах и услугах или вам нужна помощь с дизайном? Наша команда поддержки продаж здесь, чтобы помочь!

Продажа по электронной почте

Годовой отчет об устойчивом развитии

onsemi внедряет прорывные инновации, чтобы помочь построить лучшее будущее. В нашем Отчете об устойчивом развитии за 2022 год подробно описаны наши усилия в отношении экологических, социальных и управленческих инициатив.

52. Траншейная машина БТМ-4М

52. Траншейная машина БТМ-4М

Wi-Fi CERTIFIED ac и устройства WPA3 требуют защищенных кадров управления. Они дополняют уже существующие средства защиты конфиденциальности для фреймов данных механизмами повышения отказоустойчивости критически важных сетей.

Wi-Fi CERTIFIED ac и устройства WPA3 требуют защищенных кадров управления. Они дополняют уже существующие средства защиты конфиденциальности для фреймов данных механизмами повышения отказоустойчивости критически важных сетей. 5.2 - (C) 2006-2018 Томас д'Отрепп

https://www.aircrack-ng.org

использование: aireplay-ng <опции> <интерфейс воспроизведения>

Параметры фильтра:

-b bssid : MAC-адрес, точка доступа

-d dmac : MAC-адрес, пункт назначения

-s smac : MAC-адрес, источник

-m len : минимальная длина пакета

-n len : максимальная длина пакета

-u тип: управление кадром, поле типа

-v subt: управление фреймом, поле подтипа

-t tods : управление кадром, бит DS

-f fromds : управление кадром, бит From DS

-w iswep : управление фреймами, бит WEP

-D : отключить обнаружение точки доступа

Режимы атаки (цифры все еще можно использовать):

--deauth count : деаутентифицировать 1 или все станции (-0)

--fakeauth delay : поддельная аутентификация с AP (-1)

--interactive : интерактивный выбор кадра (-2)

--arpreplay : воспроизведение стандартного ARP-запроса (-3)

--chopchop : расшифровать/обрезать WEP-пакет (-4)

--fragment : генерирует допустимый ключевой поток (-5)

--caffe-latte : запросить у клиента новые IV (-6)

--cfrag : фрагменты против клиента (-7)

--migmode : атакует режим миграции WPA (-8)

--test : тестирует внедрение и качество (-9)

--help : Отображает этот экран использования

5.2 - (C) 2006-2018 Томас д'Отрепп

https://www.aircrack-ng.org

использование: aireplay-ng <опции> <интерфейс воспроизведения>

Параметры фильтра:

-b bssid : MAC-адрес, точка доступа

-d dmac : MAC-адрес, пункт назначения

-s smac : MAC-адрес, источник

-m len : минимальная длина пакета

-n len : максимальная длина пакета

-u тип: управление кадром, поле типа

-v subt: управление фреймом, поле подтипа

-t tods : управление кадром, бит DS

-f fromds : управление кадром, бит From DS

-w iswep : управление фреймами, бит WEP

-D : отключить обнаружение точки доступа

Режимы атаки (цифры все еще можно использовать):

--deauth count : деаутентифицировать 1 или все станции (-0)

--fakeauth delay : поддельная аутентификация с AP (-1)

--interactive : интерактивный выбор кадра (-2)

--arpreplay : воспроизведение стандартного ARP-запроса (-3)

--chopchop : расшифровать/обрезать WEP-пакет (-4)

--fragment : генерирует допустимый ключевой поток (-5)

--caffe-latte : запросить у клиента новые IV (-6)

--cfrag : фрагменты против клиента (-7)

--migmode : атакует режим миграции WPA (-8)

--test : тестирует внедрение и качество (-9)

--help : Отображает этот экран использования  11.

ИСПОЛЬЗОВАНИЕ МДК:

mdk3 <интерфейс> <режим_теста> [параметры_теста]

ТЕСТ РЕЖИМЫ:

b - Режим затопления маяка

Отправляет кадры-маяки для показа фальшивых точек доступа клиентам.

Иногда это может привести к сбою сетевых сканеров и даже драйверов!

а - Аутентификация в режиме DoS

Отправляет кадры проверки подлинности всем точкам доступа, найденным в радиусе действия.

Слишком много клиентов замораживают или перезагружают некоторые точки доступа.

p — базовое зондирование и режим брутфорса ESSID

Зондирует точку доступа и проверяет наличие ответа, полезно для проверки наличия SSID.

была правильно демаскирована или если точка доступа находится в диапазоне отправки ваших адаптеров

В этом тестовом режиме также возможен брутфорс SSID.

d - деаутентификация/дистанцирование в режиме Amok

Кикает всех найденных из AP

m - Эксплуатация выключения Майкла (TKIP)

Постоянно отменяет весь трафик

х - тесты 802.1X

w - Путаница WIDS/WIPS

Запутать/злоупотребить системами обнаружения и предотвращения вторжений

f - режим перебора MAC-фильтра

Этот тест использует список известных MAC-адресов клиентов и пытается

аутентифицировать их для данной точки доступа при динамическом изменении

его тайм-аут ответа для лучшей производительности.

11.

ИСПОЛЬЗОВАНИЕ МДК:

mdk3 <интерфейс> <режим_теста> [параметры_теста]

ТЕСТ РЕЖИМЫ:

b - Режим затопления маяка

Отправляет кадры-маяки для показа фальшивых точек доступа клиентам.

Иногда это может привести к сбою сетевых сканеров и даже драйверов!

а - Аутентификация в режиме DoS

Отправляет кадры проверки подлинности всем точкам доступа, найденным в радиусе действия.

Слишком много клиентов замораживают или перезагружают некоторые точки доступа.

p — базовое зондирование и режим брутфорса ESSID

Зондирует точку доступа и проверяет наличие ответа, полезно для проверки наличия SSID.

была правильно демаскирована или если точка доступа находится в диапазоне отправки ваших адаптеров

В этом тестовом режиме также возможен брутфорс SSID.

d - деаутентификация/дистанцирование в режиме Amok

Кикает всех найденных из AP

m - Эксплуатация выключения Майкла (TKIP)

Постоянно отменяет весь трафик

х - тесты 802.1X

w - Путаница WIDS/WIPS

Запутать/злоупотребить системами обнаружения и предотвращения вторжений

f - режим перебора MAC-фильтра

Этот тест использует список известных MAC-адресов клиентов и пытается

аутентифицировать их для данной точки доступа при динамическом изменении

его тайм-аут ответа для лучшей производительности. В настоящее время работает только

на точках доступа, которые должным образом отклоняют открытый запрос аутентификации

g - Тест понижения WPA

деаутентифицирует станции и точки доступа, отправляющие зашифрованные пакеты WPA.

С помощью этого теста вы можете проверить, попытается ли системный администратор установить

сеть на WEP или отключить шифрование.

В настоящее время работает только

на точках доступа, которые должным образом отклоняют открытый запрос аутентификации

g - Тест понижения WPA

деаутентифицирует станции и точки доступа, отправляющие зашифрованные пакеты WPA.

С помощью этого теста вы можете проверить, попытается ли системный администратор установить

сеть на WEP или отключить шифрование.  0 обновлено, 0 установлено заново, 0 удалено и 1823 не обновлено.

0 обновлено, 0 установлено заново, 0 удалено и 1823 не обновлено.