Безопасность, основанная на осознанности сотрудников или что такое – контакт по безопасности. – TIMUR SOKOLOV

Безопасность, основанная на осознанности сотрудников или что такое – контакт по безопасности.

С этой формулировкой я встретился впервые некоторое время назад, когда проводил командную сессию стратегического планирования для одной уважаемой компании из химической отрасли.

Я помню, как меня просили в самом начале сказать фразу: «У кого есть контакт по безопасности?» «Тимур, скажи только это фразу, а остальное мы сделаем сами», – уточнили коллеги перед началом программы.

Я все-равно умудрился ее забыть, так как просто не понял, о чем речь и мое подсознание вытеснило ее как ненужное. Коллеги были рядом, помогли.

Прозвучал вопрос: «Коллеги, у кого есть контакт по безопасности?» Среди участников сессии началось шевеление. Затем я на правах ведущего еще раз озвучил на тот момент еще странную для меня фразу, после чего начался интересный разговор.

Этот разговор не оставил меня равнодушным. Он очень запал мне в душу, в сердце, в меня. Это был очень важный разговор о жизни, о заботе, о сотрудниках. Такого разговора я не встречал ни в одной компании до этого.

Проявление этого подхода и самой сути идеи «Контакт по безопасности» началось гораздо раньше. Точкой старта была просьба одного из организаторов, обращенная к руководителю пространства в котором мы должны были работать. Суть пробы заключалась в показе и свободном доступе к аварийным выходам на случай пожара.

Вернемся в начало моего поста. После этого волшебного и запускающего вопроса люди начали высказываться.

Первый пример, который был обращен в сторону каждого присутствующего, касался смс, полученной от МЧС, где речь шла о сильных ветрах на улице. Выступающие с этим примером обратил внимание на то, чтобы все были внимательны и не выходили на улицу, когда сильные ветра.

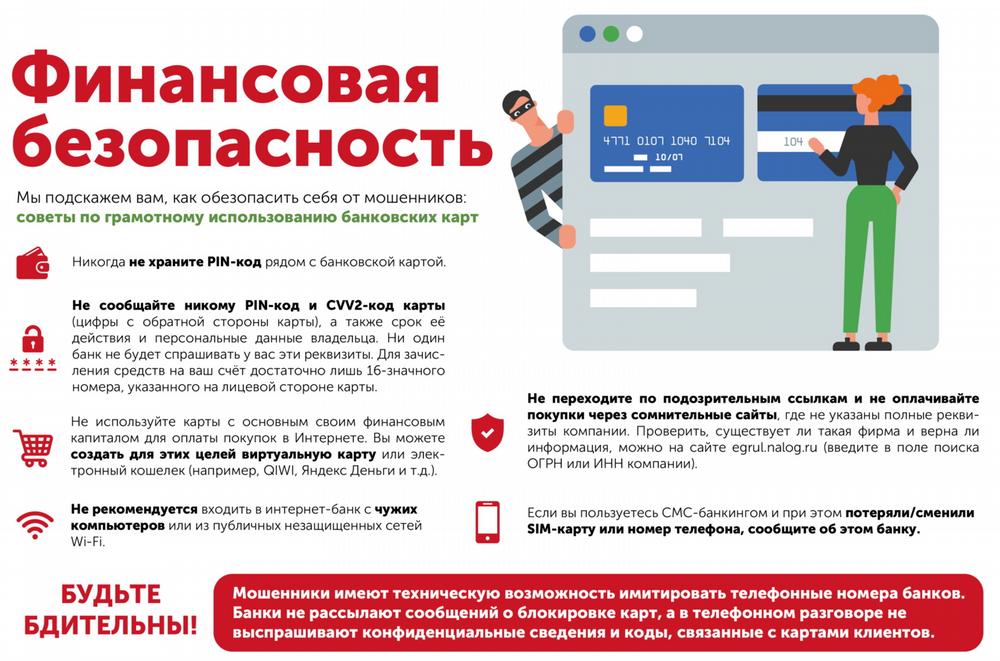

Второй пример касался мошенников, которые воруют ключи доступа к мобильным устройствам, если пользователь подключается к вайфаю в зоне свободного пользования.

Слушая примеры выступающих, мне и самому захотелось поделиться и позаботиться о людях, которые были рядом – и я обратил вниманию на большую террасу с не очень безопасным ограждением, которая находилась на высоте и располагалась вокруг зала, в котором проходила наша рабочая сессия.

Внимание. Это было в самом начале, это было на самом старте нашей большой, интенсивной работы. Представления, программа, расписание, все было потом. Сначала – «Контакт по безопасности».

Прошел день. На следующее утро, кода я задал риторический вопрос, – «Коллеги, с чего начинаем?» – я получил неожиданный для меня ответ: «Тимур, мы начинаем с контакта по безопасности!» :)» «Вот это поворот…», пронеслось в моей голове, снова? Сначала я засомневался, так как мы вчера все проговорили, а потом проникся этой идеей до конца.

«Коллеги, доброе утро! У кого есть контакт по безопасности?», – спросил я бодрым и уже понимающим голосом. Коллеги зашевелись и прозвучали примеры, одни из которых касался бдительности и аккуратности на дорогах. Пример был про грузовик, который перевернулся на трассе. И с каждым сказанным словом я принимал этот подход все сильнее и сильнее.

Пример был про грузовик, который перевернулся на трассе. И с каждым сказанным словом я принимал этот подход все сильнее и сильнее.

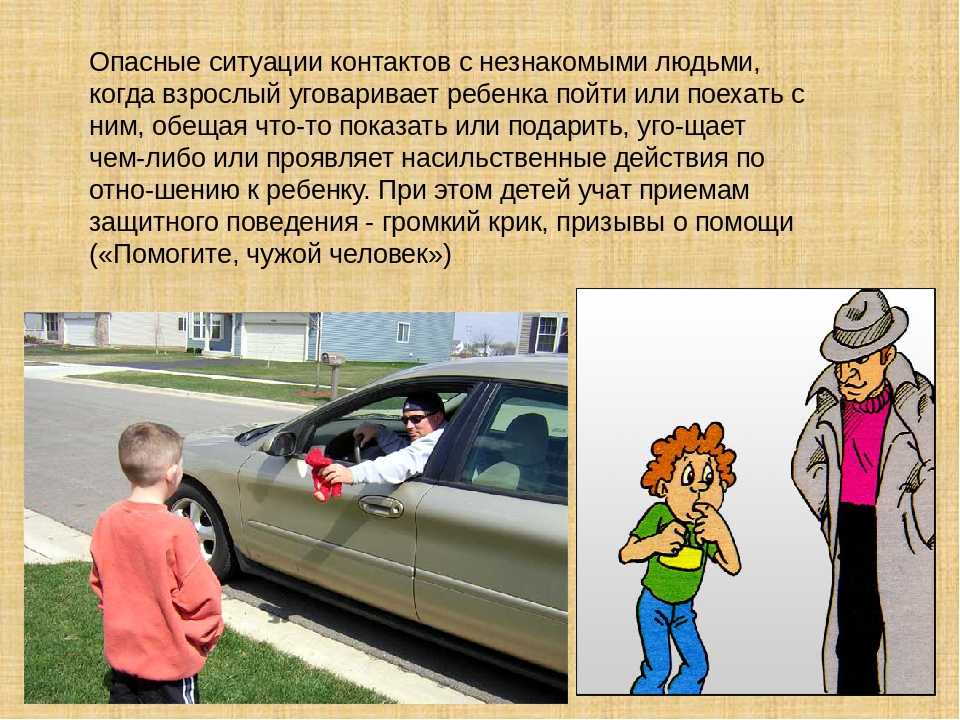

Теперь на каждом своем мероприятии я начинаю именно с этого. Объясняю суть и задаю вопрос, – «Коллеги, у кого есть контакт по безопасности?». Я даже дома с детьми начал проводить подобные беседы, так как лето, так как каникулы, лагеря, море, солнце и так далее.

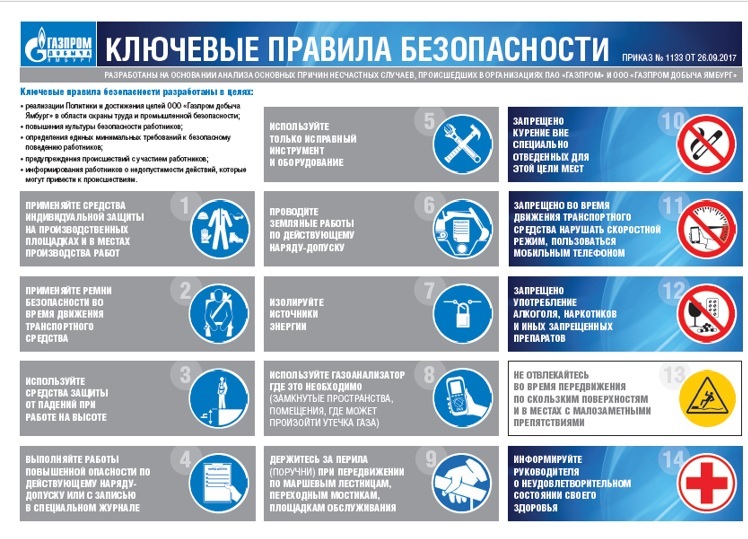

Я считаю, что с таких важных вещей, которые живут в компании на уровне культуры и глубинного принятия этих правил, начинается безопасность всех сотрудников компании. И совсем не важно какая это отрасль.

Возможно, вы привнесете в свою компанию подобный подход, возможно, придумаете новый, а может быть оставите все без изменений – решать вам. Я лишь делюсь тем, что стало очень полезным и практичным для меня.

От всего сердца благодарю коллег из Корпоративного Университета компании СИБУР. Очень высокая планка этого стандарта и ролевая модель по описанной теме для многих компаний.

Коллеги, что думаете? Как это может реализоваться в ваших компания? А может быть уже реализовано? Делитесь, комментируйте, так как очень важная тема – безопасность и наша с вами жизнь.

У Вас есть контакт по безопасности?

Дружески,

Тимур Соколов

Эксперт по формированию и развитию управленческих команд

Худшие примеры техники безопасности в 20 фото

16 ноября 2020 Интернет

Половина из них тянет на премию Дарвина.

Если вы собираетесь что-то отремонтировать, построить, спилить, отрезать, просверлить или просто убрать — помните о технике безопасности. Даже если вы опытный мастер на все руки и у вас десятки лет опыта — от случайностей и внешних факторов не застрахован никто. Любую потенциально опасную задачу нужно выполнять с максимальной осторожностью и страховкой, если она возможна. А как делать точно не стоит — в этих 20 примерах от пользователей Reddit.

1. Что-то застряло в измельчителе. Нужно залезть туда и проверить (нет).

Нужно залезть туда и проверить (нет).

2. Лучше ногой затолкать (тоже нет).

Anonymous / Reddit3. Автоэвакуатор вызывали?

Mystero2k1 / Reddit4. Ну очень нужно докрасить, а стремянки нет. Кого это остановит?

mcr55 / Reddit6. Когда нужной техники не нашлось, а выкручиваться надо.

JCBoucas / Reddit7. Как не стоит использовать лестницу.

JCBoucas / Reddit8. Он либо очень уверен в себе, либо первый раз обращается с дрелью.

zoalcoalt / Reddit9. Если красить на открытом воздухе, то респираторы не нужны? Нет, это так не работает.

Patches081601 / Reddit10. Без страховки и каски, но в сланцах.

torosalmon / Reddit11. Когда всё держится на доверии.

tbonetaylor / Reddit12. Ещё вариант.

13. Хочется надеяться, что он не спиливает ту большую ветку, которая накроет их обоих.

robabl / Reddit14. Импровизированный душ с подогревом.

asstenx / Reddit15. Страховка прежде всего, особенно на высотных работах.

abiskue / Reddit16. Выглядит надёжно (нет).

itswatsthetwat69 / Reddit17. Ещё один опасный трюк.

anacanapona / Reddit18. Номинанты на премию Дарвина.

streetbob13 / Reddit19. Погрузчик — это хорошо, а два погрузчика — ещё лучше.

shakhaki / Reddit20. Ремонт труб в Египте. Страховочного троса не видно, но хочется верить, что он есть.

zoalcoalt / RedditЧитайте также 🧐

- А вы точно архитектор? 20 фото очень странных домов

- Такому не позавидуешь: 20 очень дорогих и эпичных фейлов

- А вы точно инженер? 12 фото необъяснимых и просто ужасных построек

*Деятельность Meta Platforms Inc. и принадлежащих ей социальных сетей Facebook и Instagram запрещена на территории РФ.

и принадлежащих ей социальных сетей Facebook и Instagram запрещена на территории РФ.

15 примеров реальных атак социальной инженерии

Расширенные угрозы электронной почты

Атаки с использованием социальной инженерии — один из основных способов обмана компаний злоумышленниками. Вот 15 крупнейших атак и то, как они произошли.

- Что такое социальная инженерия?

Атаки с использованием социальной инженерии — это тип киберпреступления, при котором злоумышленник обманывает цель, выдавая себя за другое лицо. Они могут выдавать себя за вашего начальника, вашего поставщика, кого-то из нашей ИТ-команды или вашей компании по доставке. Независимо от того, за кого они выдают себя, их мотивация всегда одна и та же — извлечение денег или данных.

1. Целевая фишинговая афера Google и Facebook на 100 миллионов долларов

Крупнейшая социальная инженерная атака всех времен (насколько нам известно) была совершена гражданином Литвы Эвалдасом Римасаускасом против двух крупнейших компаний мира: Google и Facebook. Римасаускас и его команда создали фальшивую компанию, выдававшую себя за производителя компьютеров, которая работала с Google и Facebook. Римсаускас также открыл банковские счета на имя компании.

Римасаускас и его команда создали фальшивую компанию, выдававшую себя за производителя компьютеров, которая работала с Google и Facebook. Римсаускас также открыл банковские счета на имя компании.

Затем мошенники рассылали фишинговые электронные письма конкретным сотрудникам Google и Facebook, выставляя им счета за товары и услуги, которые производитель действительно предоставил, но предлагая им вносить деньги на свои мошеннические счета. В период с 2013 по 2015 год Римасаускас и его партнеры обманули двух технологических гигантов на более чем 100 миллионов долларов.

2. Убедительная фишинговая атака по электронной почте имитирует

Министерства труда США. В январе 2022 года Bleeping Computer описал сложную фишинговую атаку, предназначенную для кражи учетных данных Office 365, в которой злоумышленники имитировали Министерство труда США (DoL). Мошенничество является примечательным примером того, насколько убедительными становятся попытки фишинга.

Атака использовала два метода олицетворения адреса электронной почты DoL: подмену фактического домена электронной почты DoL (reply@dol[. ]gov) и скупку похожих доменов, включая «dol-gov[.]com» и «дол-гов[.]нас». Используя эти домены, фишинговые электронные письма проходили через шлюзы безопасности целевых организаций.

]gov) и скупку похожих доменов, включая «dol-gov[.]com» и «дол-гов[.]нас». Используя эти домены, фишинговые электронные письма проходили через шлюзы безопасности целевых организаций.

В электронных письмах использовалась официальная торговая марка DoL, они были написаны профессионально и предлагали получателям принять участие в торгах по государственному проекту. Предполагаемые инструкции по торгам были включены в трехстраничный PDF-файл со встроенной кнопкой «Сделать ставку».

При нажатии на ссылку цели перенаправлялись на фишинговый сайт, который выглядел идентично реальному сайту DoL, размещенному по URL-адресу, такому как bid-dolgov[.]us. Сайт поддельных торгов предлагал пользователям ввести свои учетные данные Office 365. Сайт даже отображал сообщение об ошибке после первого ввода, гарантируя, что цель введет свои учетные данные дважды и, таким образом, уменьшит вероятность ошибочного ввода учетных данных.

Легко понять, как даже относительно добросовестный сотрудник может попасться на подобную атаку, но проблемы не возникло бы, если бы организация-жертва имела более эффективные меры безопасности электронной почты.

3. Российская хакерская группа нацелена на Украину с помощью целевого фишинга

В то время как мировые лидеры обсуждают наилучший ответ на все более напряженную ситуацию между Россией и Украиной, в феврале 2022 года Microsoft предупредила о новой кампании целевого фишинга со стороны российской хакерской группы, нацеленной на украинское правительство. агентства и НПО.

Группа, известная как Gamaredon и отслеживаемая Microsoft как ACTINIUM, с 2021 года якобы нацелена на «организации, имеющие решающее значение для реагирования на чрезвычайные ситуации и обеспечения безопасности территории Украины». вредоносное ПО. Электронные письма также содержат пиксель отслеживания, который информирует киберпреступников о том, было ли оно открыто.

Этот случай является важным напоминанием о том, что кибербезопасность играет все более важную роль в международных конфликтах, и о том, что все организации должны предпринимать шаги для повышения уровня своей безопасности и защиты от атак с использованием методов социальной инженерии.

4. Дипфейковая атака на британскую энергетическую компанию

В марте 2019 года генеральному директору британской энергетической компании позвонил человек, который набрал точно так же, как его босс. Звонок был , поэтому убеждал, что генеральный директор в конечном итоге перевел 243 000 долларов «венгерскому поставщику» — банковский счет, который на самом деле принадлежал мошеннику.

Эта «кибернетическая» атака может показаться чем-то из научно-фантастического фильма, но, по словам Нины Шик, автора книги « Deep Fakes and the Infocalypse: What You Urgently Need to Know », «Это не возникающая угроза. Эта угроза здесь. Сейчас.»

Чтобы узнать больше о том, как хакеры используют ИИ для имитации речевых паттернов, посмотрите обсуждение Нины о дипфейках с Элвисом Чаном, специальным агентом ФБР по надзору.

5. Мошенничество с генеральным директором на сумму 60 миллионов долларов Генеральный директор предстал перед судом

Китайский производитель запчастей для самолетов FACC потерял почти 60 миллионов долларов в результате так называемой «аферы с генеральным директором», когда мошенники выдавали себя за высокопоставленных руководителей и обманом вынуждали сотрудников переводить средства. После инцидента FACC провела more money пытается подать в суд на генерального директора и финансового директора, утверждая, что они не внедрили надлежащий внутренний контроль безопасности.

После инцидента FACC провела more money пытается подать в суд на генерального директора и финансового директора, утверждая, что они не внедрили надлежащий внутренний контроль безопасности.

Несмотря на то, что дело провалилось, это важное напоминание: кибербезопасность имеет решающее значение для бизнеса и ответственности каждого. Фактически, Gartner прогнозирует, что к 2024 году генеральные директора могут нести личную ответственность за нарушения.

6. Фишинг-афера Microsoft 365 крадет учетные данные пользователя

В апреле 2021 года исследователи безопасности обнаружили мошенничество с компрометацией деловой электронной почты (BEC), которое обманом заставляет получателя установить вредоносный код на свое устройство. Вот как работает атака, и это на самом деле довольно умно.

Цель получает пустое электронное письмо со строкой темы о «пересмотре цен». Электронное письмо содержит вложение, похожее на файл электронной таблицы Excel (.xlsx). Однако «электронная таблица» на самом деле представляет собой замаскированный файл . html.

html.

При открытии (замаскированного) файла .html цель направляется на веб-сайт, содержащий вредоносный код. Код запускает всплывающее уведомление, сообщающее пользователю, что он вышел из Microsoft 365, и предлагает ему повторно ввести свои учетные данные для входа.

Вы можете догадаться, что произойдет дальше — мошенническая веб-форма отправляет учетные данные пользователя киберпреступникам, проводящим аферу.

Этот тип фишинга, основанный на человеческом факторе в сочетании со слабой защитой, процветал во время пандемии. Согласно последним данным ФБР, в 2020 году уровень фишинга удвоился.

7. Сага о фишинге сингапурских банков, похожая на «войну»

Клиенты Oversea-Chinese Banking Corporation (OCBC) пострадали от серии фишинговых атак и злонамеренных транзакций в 2021 году, что привело к убыткам на сумму около 8,5 млн. 470 клиентов.

Генеральный директор банка Хелен Вонг назвала борьбу своей компании с фишинговыми атаками и последующими мошенническими переводами «войной».

Клиенты OCBC были обмануты, выдав данные своей учетной записи после получения фишинговых писем в декабре 2021 года. Ситуация быстро обострилась, несмотря на то, что банк закрыл мошеннические домены и предупредил клиентов о мошенничестве.

Вонг описал, как после того, как фишинговая кампания развернулась, мошенники создали учетные записи «мулов» для получения украденных средств. Как бы быстро службе безопасности банка ни удалось закрыть учетную запись мула, мошенники вскоре найдут другую на ее место.

Генеральный директор описала свою дилемму после того, как взяла под контроль фишинговую кампанию: компенсация клиентам казалась правильным решением, но Вонг опасалась, что это может спровоцировать дальнейшие атаки. На данный момент компенсацию получили более 200 клиентов.

8. Банда программ-вымогателей захватывает учетную запись электронной почты жертвы

В апреле 2021 года несколько сотрудников британского железнодорожного оператора Merseyrail получили необычное электронное письмо с учетной записи электронной почты своего босса с темой «Атака программы-вымогателя Lockbit и кража данных». Также были скопированы журналисты из нескольких газет и технических сайтов9.0003

Также были скопированы журналисты из нескольких газет и технических сайтов9.0003

Электронное письмо, отправленное мошенником, выдававшим себя за директора Merseyrail, показало, что компания была взломана и пыталась преуменьшить значение инцидента. Электронное письмо также содержало изображение личных данных сотрудника Merseyrail.

Непонятно, как система электронной почты Merseyrail была скомпрометирована (хотя эксперты по безопасности подозревают целевую фишинговую атаку), но «двойное вымогательство» делает эту атаку особенно жестокой.

Банда «Lockbit» не только украла личные данные Merseyrail и потребовала выкуп за их разглашение — мошенники использовали свой доступ к системам компании, чтобы начать постыдную рекламную кампанию от имени ее директора.

9. Фишинговая афера использует HTML-таблицы для обхода традиционных средств защиты электронной почты.

Преступники всегда ищут новые способы обойти программное обеспечение для защиты электронной почты. Одна атака BEC, обнаруженная в апреле 2021 года, включает в себя особенно коварный способ проникновения через традиционное программное обеспечение для обеспечения безопасности электронной почты, такое как безопасные шлюзы электронной почты (SEG) и предотвращение потери данных на основе правил (DLP).

Одна атака BEC, обнаруженная в апреле 2021 года, включает в себя особенно коварный способ проникновения через традиционное программное обеспечение для обеспечения безопасности электронной почты, такое как безопасные шлюзы электронной почты (SEG) и предотвращение потери данных на основе правил (DLP).

Атаки BEC часто основаны на использовании официальных электронных писем уважаемых компаний. Это означает встраивание логотипов компании и брендинга в электронную почту в виде файлов изображений.

Некоторые программы защиты электронной почты, основанные на правилах, автоматически рассматривают файлы изображений как подозрительные. Если фишинговое электронное письмо содержит файл .png с логотипом Microsoft Windows, электронное письмо с большей вероятностью будет обнаружено, но без этого отличительного фирменного знака электронное письмо не будет выглядеть так, как будто оно пришло от Microsoft.

И снова киберпреступники нашли способ использовать подход к безопасности, основанный на правилах.

Чтобы имитировать брендинг Microsoft, эта атака использует таблицу вместо файла изображения — просто сетку из четырех квадратов, окрашенную в цвет логотипа Windows. Среднестатистический сотрудник вряд ли внимательно изучит логотип и автоматически доверится содержимому электронного письма.

Это не первый случай, когда мошенники используют таблицы для обхода программного обеспечения DLP, основанного на правилах. Например, некоторые фильтры безопасности электронной почты настроены на обнаружение определенных слов, таких как «биткойн». Один из способов обойти это — создать таблицу без полей и разделить слово по столбцам: «bi | тк | Ойн.

10. Фишинговая атака в Сакраменто раскрывает медицинскую информацию

Пять сотрудников округа Сакраменто раскрыли свои учетные данные киберпреступникам после получения фишинговых электронных писем 22 июня 2021 г.

Атака была обнаружена пятью месяцами позже после внутреннего аудита почтовых ящиков рабочих.

Нарушение произошло после того, как сотрудники получили фишинговые электронные письма, содержащие ссылку на вредоносный веб-сайт. Цели вводили свои имена пользователей и пароли на поддельную страницу входа, которые затем были собраны киберпреступниками.

Цели вводили свои имена пользователей и пароли на поддельную страницу входа, которые затем были собраны киберпреступниками.

Атака привела к утечке данных, в результате которой были раскрыты 2096 записей медицинской информации и 816 записей «личной идентификационной информации». Округ уведомил жертв по электронной почте и предложил бесплатные услуги кредитного мониторинга и кражи личных данных.

Еще неизвестно, будет ли достаточно предложенного округом решения. Защита медицинской информации особенно строго регулируется в США в соответствии с Законом о переносимости и подотчетности медицинского страхования (HIPAA), и утечка данных, связанных с данными о здоровье, в прошлом приводила к крупным судебным искам.

11. Афера с совместной работой с Google Диском

В конце 2020 года появилась новая, но простая афера с использованием социальной инженерии, в которой использовалась система уведомлений Google Диска.

Мошенничество начинается с создания документа, содержащего вредоносные ссылки на фишинговый сайт . Затем мошенник отмечает свою цель в комментарии к документу, прося человека сотрудничать.

Затем мошенник отмечает свою цель в комментарии к документу, прося человека сотрудничать.

После пометки цель получает законное уведомление по электронной почте от Google, содержащее текст комментария и ссылку на соответствующий документ.

Если афера сработает, жертва просмотрит документ, прочтет комментарии и будет польщена предложением о сотрудничестве. Затем жертва щелкнет одну из вредоносных ссылок , посетит фишинговый сайт и введет свои учетные данные для входа или другие личные данные.

Эта афера особенно хитра, потому что она использует систему уведомлений по электронной почте Google для дополнительной легитимности. Такие уведомления приходят прямо из Google и вряд ли вызовут спам-фильтр.

Но, как и все атаки социальной инженерии, мошенническая афера с Google Диском играет на эмоциях жертвы : в данном случае на гордости и щедрости, которые мы можем испытывать, когда нас просят о помощи.

Хотите увидеть скриншот похожей атаки? Мы анализируем атаку целевого фишинга, в которой злоумышленник выдает себя за Microsoft Teams. Проверьте это здесь.

Проверьте это здесь.

В апреле 2021 года появилась еще одна фишинговая атака, которая, по-видимому, была специально разработана для удаленных работников, использующих облачное программное обеспечение.

Атака начинается, когда цель получает электронное письмо, написанное в настойчивом тоне, предпочитаемом фишинговыми мошенниками, с запросом их подписи на документе, размещенном в Microsoft Sharepoint.

Электронное письмо выглядит подлинным. Он включает в себя логотип и брендинг Sharepoint, знакомый многим офисным работникам. Но ссылка ведет на фишинговый сайт, предназначенный для кражи учетных данных пользователей.

Фишинговые атаки все чаще нацелены на использование программного обеспечения для удаленной совместной работы. Исследования Microsoft показывают, что почти половина ИТ-специалистов назвала потребность в новых инструментах для совместной работы серьезной уязвимостью системы безопасности при переходе на удаленную работу.

13. Нападение китобойного промысла на бельгийский банк стоимостью 75 миллионов долларов

Возможно, самая успешная социальная инженерная атака всех времен была проведена против бельгийского банка Crelan. В то время как Crelan обнаружила, что ее генеральный директор был «обманут» после проведения плановой внутренней проверки, преступники сошли с рук с 75 миллионами долларов и так и не были привлечены к ответственности.

Крелан стал жертвой «китобойного промысла» — вида целевого фишинга, когда мошенники нацелены на руководителей высшего звена. Киберпреступники часто пытаются загарпунить эти крупные цели, потому что у них есть легкий доступ к средствам.

14. Учетные записи высокопоставленных пользователей Twitter скомпрометированы после мошенничества с Vishing

В июле 2020 года Twitter потерял контроль над 130 учетными записями Twitter, в том числе учетными записями некоторых из самых известных людей мира — Барака Обамы, Джо Байдена и Канье Уэста.

Хакеры загрузили данные некоторых пользователей Twitter, получили доступ к DM и отправили твиты с запросами пожертвований на биткойн-кошелек. В течение нескольких минут — прежде чем Twitter смог удалить твиты — преступник заработал около 110 000 долларов в биткойнах за более чем 320 транзакций.

Твиттер охарактеризовал инцидент как атаку «телефонного целевого фишинга» (также известную как атака «вишинга»). Детали звонков остаются неясными, но каким-то образом сотрудников Twitter обманом заставили раскрыть учетные данные, которые позволили получить доступ к скомпрометированным учетным записям.

После взлома ФБР начало расследование процедур безопасности Twitter. Скандал привел к падению цены акций Twitter на 7% на предрыночных торгах на следующий день.

15. Генеральный прокурор Техаса предупреждает о мошенничестве со смишинговой компанией доставки

Почти все время от времени получают текстовые сообщения, которые выглядят так, как будто это потенциальная афера. Но в сентябре 2020 года одна smishing (SMS-фишинг) атака стала настолько массовой, что генеральный прокурор Техаса выпустил пресс-релиз, предупреждающий жителей об этом.

Но в сентябре 2020 года одна smishing (SMS-фишинг) атака стала настолько массовой, что генеральный прокурор Техаса выпустил пресс-релиз, предупреждающий жителей об этом.

Жертвы этой аферы получили мошенническое текстовое сообщение якобы от компании доставки, такой как DHL, UPS или FedEx. В SMS-сообщении получателю предлагалось щелкнуть ссылку и «заявить право собственности» на недоставленный пакет. После перехода по ссылке жертве было предложено предоставить личную информацию и данные кредитной карты.

Генеральный прокурор Техаса предупредил всех техасцев, чтобы они не переходили по ссылке. Он заявил, что компании по доставке не общаются с клиентами таким образом, и призвал всех, кто получит текстовое сообщение, сообщить об этом в Генеральную прокуратуру или Федеральную торговую комиссию.

Главный совет: никогда не отвечайте на какие-либо подозрительные сообщения, не переходите по ссылкам в SMS-сообщениях и не раскрывайте личную или корпоративную информацию через SMS.

Предотвращение атак социальной инженерии в вашей организации

Во всех этих атаках есть одна общая черта: их действительно, действительно трудно обнаружить. Вот где Tessian приходит на помощь. Tessian — это интеллектуальная облачная защита электронной почты, которая предотвращает угрозы и формирует интеллектуальную культуру безопасности на современном предприятии.

Благодаря машинному обучению Tessian анализирует и извлекает уроки из текущих и исторических данных электронной почты организации и защищает сотрудников от угроз безопасности входящей электронной почты, включая китобойный промысел, мошенничество с генеральным директором, BEC, целевой фишинг и другие целенаправленные атаки социальной инженерии.

Чтобы узнать больше о том, как Tessian может защитить ваших людей и данные от атак социальной инженерии на электронную почту, закажите демонстрацию сегодня. Или, если вы предпочитаете быть в курсе последних атак социальной инженерии, подпишитесь на наш еженедельный дайджест блога. Вы будете получать новости, информацию об угрозах и информацию от лидеров безопасности для руководителей безопасности прямо на свой почтовый ящик.

Вы будете получать новости, информацию об угрозах и информацию от лидеров безопасности для руководителей безопасности прямо на свой почтовый ящик.

5 Утечки данных в реальной жизни, вызванные внутренними угрозами

Сотрудники знают все тонкости инфраструктуры компании и инструментов кибербезопасности. Вот почему каждый месяц мы наблюдаем сотни злонамеренных и непреднамеренных инсайдерских атак, которые приводят к утечке данных и наносят ущерб компаниям. Такие атаки часто приводят к финансовым и репутационным потерям и могут даже разорить бизнес.

В этой статье мы обсудим причины и последствия пяти серьезных утечек данных, совершенных инсайдерами. Эти реальные примеры кибератак показывают, как Система «Экран» может защитить вашу компанию от подобных угроз.

Внутренние угрозы и их последствия

Начнем с определения инсайдера . Специальная публикация Национального института стандартов и технологий 800-53 определяет инсайдера как «субъект с авторизованным доступом.

Существует три основных источника нарушений кибербезопасности, вызванных сотрудниками:

См. также: Кража инсайдерских данных: определение, общие сценарии и советы по предотвращению трех атак Inside

особенно опасны причины:

- В большинстве случаев инсайдеры не действуют злонамеренно. Вот почему выявить вредоносную внутреннюю деятельность сложнее, чем обнаружить внешние атаки.

- Инсайдеры знают слабые места в кибербезопасности организации.

- Инсайдеры знают о местонахождении и характере конфиденциальных данных, которыми они могут злоупотреблять.

По этим причинам внутренние атаки приводят к огромным потерям для организаций. Общая средняя стоимость инцидентов, связанных с инсайдерской информацией, выросла с 11,45 млн долларов в 2019 году до 15,38 млн долларов в 2021 году, согласно глобальным отчетам о стоимости инсайдерских угроз за 2020 и 2022 годы, подготовленным Ponemon Institute.

Внутренние атаки могут привести к самым разным последствиям, от штрафов за несоблюдение требований кибербезопасности до потери доверия клиентов. Вот наиболее распространенные результаты успешной атаки:

Давайте рассмотрим пять инцидентов кибербезопасности, проанализируем их результаты и выясним, как произошли эти атаки. В этой статье мы также обсудим, как можно было бы предотвратить эти примеры внутренних угроз.

Читайте также: Инсайдерская статистика угроз за 2022 год. Факты и рисунки

5 Инсайдерские атаки и их последствияИнсайдерские примеры угрозы

Мы. Мы выбрали пять реальных примеров. внутренние кибератаки. Они иллюстрируют общие мотивы и источники внутренних угроз. Эти атаки также демонстрируют, как один инцидент может нанести вред компании.

Давайте сначала рассмотрим причины, по которым сотрудники становятся внутренними злоумышленниками:

Read also: Incident Response Planning Guidelines for 2022

Case #1: Dallas police department database leak caused by employee negligence

What happened?

В марте и апреле 2021 года город Даллас понес огромные потери данных из-за халатности сотрудников. Сотрудник удалил 8,7 миллиона важных полицейских файлов, которые полицейское управление Далласа собрало в качестве доказательств по своим делам: видео, фотографии, аудио, заметки по делу и другие элементы. Большинство удаленных файлов принадлежало отделу по борьбе с семейным насилием.

Сотрудник удалил 8,7 миллиона важных полицейских файлов, которые полицейское управление Далласа собрало в качестве доказательств по своим делам: видео, фотографии, аудио, заметки по делу и другие элементы. Большинство удаленных файлов принадлежало отделу по борьбе с семейным насилием.

Каковы были последствия?

Было удалено почти 23 терабайта данных, а восстановлено всего около трех терабайт. Среди многих последствий инцидента было замедление некоторых уголовных преследований. Утерянные архивные дела имели доказательную ценность и могли бы сохранить обвинительные приговоры по делам о насилии. Это могло повлиять на рассмотрение около 17 500 дел в окружной прокуратуре округа Даллас.

Почему это произошло?

ИТ-специалист недостаточно обучен правильному перемещению файлов из облачного хранилища. Никакой злонамеренной или мошеннической деятельности не было. С 2018 года до момента инцидента техник посетил только два класса для обучения работе с городским программным обеспечением для управления хранилищами. Сотрудник ИТ не проверял наличие копий перед удалением файлов и не уделял особого внимания резервным копиям.

Сотрудник ИТ не проверял наличие копий перед удалением файлов и не уделял особого внимания резервным копиям.

Полицейское управление Далласа должно было иметь технологическое решение для отслеживания всех сеансов взаимодействия с конфиденциальными данными. В этом случае мог быть шанс отреагировать на удаление файлов в ответ на уведомления в реальном времени. Регулярное резервное копирование данных и обучение сотрудников тому, как обращаться с государственными файлами, могут помочь предотвратить человеческие ошибки в кибербезопасности и быстро устранить негативные последствия таких инцидентов.

Read also: Top 5 Inadvertent Mistakes of Privileged Users and How to Prevent Them

Case #2: Marriott data leak due to a compromised third-party app

What случилось?

В январе 2020 года хакеры взломали стороннее приложение, которое Marriott использовала для предоставления услуг гостям. Злоумышленники получили доступ к 5,2 млн записей о постояльцах Marriott. Эти записи включали паспортные данные, контактную информацию, пол, дни рождения, данные учетной записи лояльности и личные предпочтения. В конце февраля 2020 г. служба безопасности Marriott заметила подозрительную активность и заблокировала нарушение безопасности, вызванное инсайдерами9.0003

Злоумышленники получили доступ к 5,2 млн записей о постояльцах Marriott. Эти записи включали паспортные данные, контактную информацию, пол, дни рождения, данные учетной записи лояльности и личные предпочтения. В конце февраля 2020 г. служба безопасности Marriott заметила подозрительную активность и заблокировала нарушение безопасности, вызванное инсайдерами9.0003

Каковы были последствия?

Эта крупная утечка данных предположительно затронула почти 339 миллионов гостей отеля. Marriott Hotels & Resorts заплатила штраф в размере 18,4 млн фунтов стерлингов, поскольку компания не выполнила требования Общего регламента по защите данных (GDPR).

Это было не первое расследование утечки данных для компании: Marriott оспорила штраф в размере 99 миллионов фунтов стерлингов (приблизительно 124 миллиона долларов США) GDPR за утечку данных в 2018 году.

Почему это произошло?

Злоумышленники скомпрометировали учетные данные двух сотрудников Marriott для входа в одно из сторонних приложений сети отелей. Системы кибербезопасности Marriott два месяца не замечали подозрительной активности профилей этих сотрудников. Благодаря мониторингу сторонних поставщиков и аналитике поведения пользователей и организаций Marriott могла бы обнаружить нарушение до того, как хакеры получили доступ к данным клиентов.

Системы кибербезопасности Marriott два месяца не замечали подозрительной активности профилей этих сотрудников. Благодаря мониторингу сторонних поставщиков и аналитике поведения пользователей и организаций Marriott могла бы обнаружить нарушение до того, как хакеры получили доступ к данным клиентов.

См. также: 7 Передовой опыт в области управления рисками безопасности для третьих лиц

Случай № 3. Кража коммерческой тайны сотрудниками Elliott Greenleaf с целью получения преимущества в бизнесе

3

В январе 2021 года четыре юриста юридической фирмы Elliott Greenleaf украли файлы организации и удалили ее электронные письма.

Инсайдеры юридической фирмы Пенсильвании украли конфиденциальные файлы для личной выгоды и с четкой целью: помочь Армстронгу Тисдейлу и его конкурирующей юридической фирме открыть новый офис в Делавэре. После своих злонамеренных действий адвокаты дважды стерли все электронные письма, которые могли предоставить доказательства. Однако компания делала резервные копии и нашла все удаленные электронные письма.

Однако компания делала резервные копии и нашла все удаленные электронные письма.

Каковы были последствия?

Бывшие юристы украли большое количество рабочих продуктов фирмы, а также большое количество корреспонденции, состязательных бумаг, конфиденциальных и корпоративных записей, а также клиентскую базу данных.

После инцидента способность Эллиота Гринлифа участвовать в соревнованиях в Делавэре снизилась. Их офис в Уилмингтоне был выведен из строя, и его пришлось закрыть.

Почему это произошло?

Адвокаты планировали свои злонамеренные действия около четырех месяцев, копируя файлы фирмы и клиентскую базу. В частности, они загрузили большое количество файлов в личные Google Docs, учетные записи Gmail и iCloud. Они также использовали личное USB-устройство без авторизации, однако их злонамеренные действия не были замечены.

Инструмент мониторинга активности пользователей мог бы предотвратить злонамеренные действия, позволив команде безопасности своевременно замечать и реагировать на боковые (неясные) движения благодаря автоматическим оповещениям. Реальные примеры кибербезопасности, подобные этим, в большинстве случаев можно легко предотвратить с помощью правильного технического решения.

Реальные примеры кибербезопасности, подобные этим, в большинстве случаев можно легко предотвратить с помощью правильного технического решения.

Читайте также: как обнаружить и предотвратить промышленный шпионаж

Случай № 4: Кража данных бывшим сотрудником SGMCЧто произошло?

В ноябре 2021 года бывший сотрудник больницы в Валдосте, штат Джорджия, без видимой причины загрузил на свой USB-накопитель личные данные Медицинского центра Южной Джорджии на следующий день после увольнения. Это пример злонамеренной внутренней угрозы, когда инсайдер был зол, недоволен или имел другие личные причины причинить вред организации.

Каковы были последствия?

В сеть просочились результаты анализов, имена и даты рождения пациентов. Медицинский центр должен был предоставить всем пациентам, пострадавшим из-за утечки, дополнительные услуги: бесплатный кредитный мониторинг и восстановление личности среди прочего.

Почему это произошло?

Бывший сотрудник имел законный доступ к данным, к которым он получил доступ, и не имел никаких препятствий для осуществления своих намерений. Однако программное обеспечение безопасности Медицинского центра Южной Георгии отреагировало на инцидент несанкционированной загрузки данных в виде предупреждения. Он уведомил сотрудников службы кибербезопасности о том, что сотрудник копирует конфиденциальную информацию на USB-устройство.

Примеры утечки внутренних данных, подобные этому, предполагают, что в организации, на которую направлена атака, установлено программное обеспечение для мониторинга. В случае с Медицинским центром Южной Георгии инцидент был замечен и своевременно устранен. Но эффективные инструменты управления доступом вместе с разрешениями на доступ в строгом соответствии со служебной необходимостью могли бы предотвратить несанкционированный доступ с самого начала. Решение по управлению привилегированным доступом было бы хорошим способом предотвратить этот инцидент.

Читайте также: Портрет вредоносных инсайдеров: типы, характеристики и индикаторы

Случай № 5: мошенник пользователей Twitter от Phishing Office. Что произошло?

В июле 2020 года хакеры получили доступ к 130 частным и корпоративным учетным записям в Twitter, каждая из которых имеет не менее миллиона подписчиков. Они использовали 45 из этих учетных записей для продвижения мошенничества с биткойнами. В список взломанных аккаунтов вошли аккаунты Барака Обамы, Илона Маска, Билла Гейтса, Джеффа Безоса, Майкла Блумберга, Apple, Uber и других известных людей и компаний.

Каковы были последствия?

Пользователи Твиттера перевели на мошеннические аккаунты биткойны на сумму не менее 180 000 долларов США. Криптовалютная биржа Coinbase заблокировала переводы еще на 280 000 долларов.

После инцидента цена акций Twitter упала на 4%. Компания прекратила выпуск своего нового API, чтобы обновить протоколы безопасности и обучить сотрудников атакам с использованием социальной инженерии.

Компания прекратила выпуск своего нового API, чтобы обновить протоколы безопасности и обучить сотрудников атакам с использованием социальной инженерии.

Почему так случилось?

Сотрудники Twitter стали жертвами целой цепочки целевых фишинговых атак. Хакеры собрали информацию о сотрудниках компании, работающих из дома, связались с ними, представились ИТ-администраторами Twitter и запросили учетные данные пользователя. Используя скомпрометированные учетные записи сотрудников, злоумышленники затем получили доступ к инструментам администратора. С помощью этих инструментов они сбрасывали учетные записи известных пользователей Twitter, меняли их учетные данные и публиковали мошеннические сообщения.

Этот пример инсайдерской угрозы кибербезопасности показывает, что Twitter не замечал подозрительной активности в инструменте администрирования до тех пор, пока мошеннические сообщения не были опубликованы и замечены прессой. Решения UEBA и управления привилегированным доступом могли бы помочь компании защитить доступ к инструментам администрирования и быстро обнаружить несанкционированную активность.

Читайте также: Удаленный мониторинг сотрудников: как сделать удаленную работу эффективной и безопасной был нанесен реальный ущерб — или потому, что плохое управление доступом допускало несанкционированный доступ. В следующем разделе рассмотрим возможности системы «Экран», которые помогут вам предотвратить подобные инциденты.

Предотвращение инсайдерских нарушений с помощью Системы «Экран»

Система «Экран» — это универсальная платформа управления инсайдерскими рисками, позволяющая выявлять, пресекать и предотвращать случаи мошенничества и других инсайдерских атак. сопутствующие угрозы. Описанные выше утечки данных по вине сотрудников показывают очевидную необходимость такого решения. Вот шесть ключевых функций системы «Экран», которые помогут вам повысить уровень защиты данных вашей компании:

- Программный модуль мониторинга активности пользователей (UAM) или программный модуль мониторинга сотрудников записывает активность пользователя вместе с метаданными по каждому значимому действию: набор нажатий клавиш; доступ к файлам, папкам и URL-адресам; подключение USB-устройств; и т.

д. С помощью функционала UAM в «Экране» вы можете наблюдать за сессиями пользователей онлайн в режиме реального времени или просматривать прошлые действия обычных и привилегированных пользователей. Модуль УАМ «Экрана» также предоставляет важные доказательства при расследовании инцидентов.

д. С помощью функционала UAM в «Экране» вы можете наблюдать за сессиями пользователей онлайн в режиме реального времени или просматривать прошлые действия обычных и привилегированных пользователей. Модуль УАМ «Экрана» также предоставляет важные доказательства при расследовании инцидентов.

- Мониторинг сторонних поставщиков ставит под наблюдение подрядчиков с удаленным доступом к вашей инфраструктуре, системным конфигурациям и данным. Таким образом, вы можете следить за своими поставщиками и предотвращать нарушение ими политик безопасности или утечку данных.

- Управление привилегированным доступом Функция позволяет вам контролировать, какие пользователи имеют доступ к каким данным. Система «Экран» предоставляет инструменты для детального управления правами доступа, защиты учетных данных пользователей и проверки личности пользователей с помощью двухфакторная аутентификация .

Функция управления привилегированным доступом обеспечивает детализированный привилегированный доступ к наиболее конфиденциальным данным в вашей организации.

Функция управления привилегированным доступом обеспечивает детализированный привилегированный доступ к наиболее конфиденциальным данным в вашей организации.

- Модуль анализа поведения пользователей и объектов (UEBA) обнаруживает аномальную активность пользователей и помогает выявить потенциальные киберпреступления. Модуль на основе ИИ изучает типичные модели поведения пользователя из системных журналов и других данных, создает базовый уровень поведения пользователя и сравнивает действия пользователя с этим базовым уровнем. Когда модуль UEBA обнаруживает ненормальные действия, он предупреждает сотрудников службы безопасности.

- Функции предупреждений и реагирования на инциденты уведомляют вас о нарушениях, обнаруженных модулем UAM. Для выявления нарушений Система «Экран» использует набор стандартных или настраиваемых правил безопасности. Используя эту функцию, вы можете определить, какие пользователи должны быть предупреждены о каких инцидентах безопасности.

д. С помощью функционала UAM в «Экране» вы можете наблюдать за сессиями пользователей онлайн в режиме реального времени или просматривать прошлые действия обычных и привилегированных пользователей. Модуль УАМ «Экрана» также предоставляет важные доказательства при расследовании инцидентов.

д. С помощью функционала UAM в «Экране» вы можете наблюдать за сессиями пользователей онлайн в режиме реального времени или просматривать прошлые действия обычных и привилегированных пользователей. Модуль УАМ «Экрана» также предоставляет важные доказательства при расследовании инцидентов. Функция управления привилегированным доступом обеспечивает детализированный привилегированный доступ к наиболее конфиденциальным данным в вашей организации.

Функция управления привилегированным доступом обеспечивает детализированный привилегированный доступ к наиболее конфиденциальным данным в вашей организации.